-Метки

-Рубрики

- Программное обеспечение (85)

- Познание (83)

- События и факты (57)

- Впечатления (52)

- Наблюдения (45)

- Государство для государства (36)

- На листочках (31)

- Пьеса (22)

- Практические рекомендации (21)

- Чистка энергетических каналов (2)

- 1С:Предприятие (18)

- КИНО (17)

- Знай законы (16)

- Глупость (15)

- Расширяя кругозор (14)

- мой Смоленск (14)

- Чехия (13)

- Полезные и интересные книжки (11)

- Информационная безопасность (10)

- Музыка (10)

- Путешествие (9)

- Юмор (8)

- Польский язык (8)

- Автомобиль (7)

- Досуг (5)

- Око возрождения (5)

- Деткам (4)

- настоящее для будущего (4)

- культура и традиции мира (2)

- география и маршруты (2)

- Славянская духовная культура (3)

- Притчи (3)

- python (2)

- Изобразительное искуство (2)

- Слежение, прослушка, мониторинг (1)

-Я - фотограф

-Поиск по дневнику

-Подписка по e-mail

-Статистика

Записи с меткой информационная безопасность

(и еще 29959 записям на сайте сопоставлена такая метка)

Другие метки пользователя ↓

1с предприятие 1с предприятие общепит 1с:предприятие cmd автомобиль бухгалтерия бухучет государство деткам жизнь внутри изучение польского изучение польского языка информационная безопасность кино командная строка красиво красота личная жизнь машина мой смоленск музыка налоги общепит око возрождения пдд погода познание познание себя польский язык польша практика притча программирование программное обеспечение программы программы для компьютера путешествие путешествие по россии пьеса радость развитие детей смоленск стихи украина фильмы фото хорошее кино чехия чешский язык юмор

Власти идут на перехват |

Дневник |

Власти идут на перехват

Расшифровка и анализ всего

Вопрос перехвата и расшифровки

«Тема передачи

В Роскомнадзоре не прокомментировали эту информацию, в ФСБ не ответили на запрос «Ъ».

Как ранее сообщал «Ъ», сейчас ФСБ совместно с Минкомсвязью и Минпромторгом обсуждают не только вопросы снятия данных с сетей связи и их хранения согласно подписанному в июле «антитеррористическому закону» Ирины Яровой и Виктора Озерова, но и расшифровки и анализа всего

Двое собеседников «Ъ» утверждают, что один из обсуждаемых вариантов дешифровки — установка на сетях операторов оборудования, способного выполнять

Расшифрованный трафик намерены анализировать по ключевым словам, например «бомба», с помощью систем Deep Packet Inspection (DPI).

Роскомнадзор поднимал тему расшифровки трафика еще до «закона Яровой». Глава ведомства Александр Жаров ранее заявлял, что еще в феврале 2016 года возглавил созданную по поручению Совета безопасности РФ рабочую группу по обсуждению вопросов регулирования шифрованного трафика при Национальном антитеррористическом комитете, в состав которой вошли представители профильных министерств и силовых структур.

По его словам, группа создавалась для обсуждения «введения единой системы шифрования, которая нужна, чтобы понимать, что происходит внутри шифрованного трафика».

Двое собеседников «Ъ» на IT-рынке отмечают, что именно в рамках этой структуры и мог быть написан сам «закон Яровой», обязывающий владельцев интернет-площадок с возможностью переписки сдавать ключи шифрования по требованию ФСБ, а также с 1 июля 2018 года хранить все голосовые записи и интернет-трафик россиян до полугода.

Схема дешифровки трафика с помощью MITM и его анализа посредством DPI несет риски и пока сложно поддается финансовым оценкам, отмечает замдиректора по развитию бизнеса Positive Technologies в России Алексей Качалин.

Стоимость решения, по его мнению, может существенно зависеть от того, насколько удастся создать «приемлемые правила игры» для участников информационного обмена.

«Крупные

Метки: слежение за пользователями интернет под контролем информационная безопасность |

Государство планирует усилить контроль за интернет-трафиком |

Дневник |

«Ведомости»: государство планирует усилить контроль за интернет-трафиком

Минкомсвязи разработало проект закона об осуществлении государственного контроля над прохождением интернет-трафика на территории России, пишут «Ведомости» со ссылкой на чиновника профильного ведомства.

По его словам, в соответствии с проектом поправок в законы «О связи» и «Об информации, информационных технологиях и защите информации» предлагается установить государственную систему мониторинга «использования ресурсов глобальной адресации и глобальных идентификаторов сети интернет (DNS и IP-адресов)» и отслеживать работу критических элементов инфраструктуры отечественного сегмента интернета.

Также в законопроекте говорится о возможном усилении контроля над зарубежными каналами связи и точками обмена трафиком, путем лицензирования трансграничной передачи данных операторами и определения обязательных точек обмена трафиком.

Планируемая на реализацию данного законопроекта сумма в настоящий момент неизвестна, так же, как и будущий создатель «единой российской сети».

Метки: информационная безопасность |

Конфиденциальность и файлы cookie |

Дневник |

Ваша конфиденциальность очень важна для нас. Настоящее заявление о конфиденциальности объясняет, какие личные данные мы собираем, и как используем эти данные. Это заявление относится к Bing, голосовому помощнику Cortana, MSN, Office, OneDrive, Outlook.com, Skype, Windows, Xbox и к другим службам Майкрософт, которые упомянуты в этом заявлении. При описании служб Майкрософт упоминаются веб-сайты, приложения, программное обеспечение и устройства Майкрософт.

Просим вас ознакомиться с приведенными ниже краткими сведениями и перейти по ссылке «Подробнее» для получения более детальной информации по определенным темам. Для получения дополнительной информации о конкретных службах Майкрософт воспользуйтесь приведенной ниже дополнительной информацией.

Метки: Windows безопасность windows информационная безопасность |

Что такое AppLocker? |

Дневник |

Что такое AppLocker?

Обновлено: Ноябрь 2009 г.

Назначение: Windows 7, Windows Server 2008 R2

В этом разделе приводится общее описание функции AppLocker и объясняется ее отличие от политик ограниченного использования программ.

AppLocker - это новая функция операционных систем Windows Server 2008 R2 и Windows 7, которая расширяет возможности и функциональность политик ограниченного использования программ. AppLocker включает новые возможности и расширения, позволяющие создавать правила разрешения и запрета выполнения приложений на основе уникальных удостоверений файлов, а также указывать пользователей или группы, которым разрешено запускать эти приложения.

Используя AppLocker, можно выполнять следующие задачи.

- Управлять приложениями следующих типов: исполняемые файлы (с расширениями EXE и COM), скрипты (с расширениями JS, PS1, VBS, CMD и BAT), файлы установщика Windows (с расширениями MSI и MSP) и файлы библиотек DLL (с расширениями DLL и OCX).

- Определять правила на основе атрибутов, производных от цифровой подписи, включая издателя, имя продукта, имя файла и версию файла. Например, можно создать правила на основе атрибута издателя, который сохраняется при всех обновлениях, или правила для конкретной версии файла.

- Назначать правило группе безопасности или отдельному пользователю.

- Создавать исключения для правил. Например, можно создать правило, разрешающее запуск всех процессов Windows, за исключением редактора реестра (Regedit.exe).

- Использовать режим только аудита для развертывания политики и выяснения ее влияния перед применением.

- Импортировать и экспортировать правила. Импорт и экспорт затрагивают всю политику. Например, в случае экспорта политики экспортируются все правила из всех коллекций правил, включая параметры применения для коллекций правил. В случае импорта политики все условия существующей политики перезаписываются.

- Оптимизировать создание правил AppLocker и управление ими с помощью командлетов Windows PowerShell.

AppLocker помогает сократить объем работы администраторов и снизить расходы организации на управление вычислительными ресурсами за счет уменьшения числа обращений в службу поддержки, возникающих вследствие выполнения пользователями неутвержденных приложений.

Сведения о сценариях управления приложениями, в которых полезно использовать AppLocker, см. в разделе Сценарии использования политик AppLocker.

Отличие функций AppLocker от политик ограниченного использования программ

В следующей таблице сравниваются функция AppLocker и политики ограниченного использования программ.

| Функция | Политики ограниченного использования программ | AppLocker |

|---|---|---|

|

Область действия правил |

Все пользователи |

Конкретный пользователь или группа |

|

Поддерживаемые условия для правил |

Хэш файла, путь, сертификат, путь реестра и зона Интернета |

Хэш файла, путь и издатель |

|

Поддерживаемые типы правил |

Определяются уровнями безопасности.

|

Разрешение и запрет |

|

Действие правила по умолчанию |

Не ограничено |

Неявный запрет |

|

Режим только аудита |

Нет |

Да |

|

Мастер одновременного создания нескольких правил |

Нет |

Да |

|

Импорт и экспорт политик |

Нет |

Да |

|

Коллекция правил |

Нет |

Да |

|

Поддержка Windows PowerShell |

Нет |

Да |

|

Настройка сообщений об ошибках |

Нет |

Да |

Метки: информационная безопасность |

Сейчас лучше использовать "Software Restriction Policies" |

Дневник |

Варианты с "RestrictRun" и "DisallowRun" были в Винде исторически первыми (не считая сторонних решений), легко обходятся переименованием исполняемых файлов, кроме того, влияют лишь на запуск программ из среды Windows Explorer (только!). Сейчас лучше использовать "Software Restriction Policies".

Эти два метода не имеют друг к другу прямого отношения. Нет смысла использовать одновременно оба. С другой стороны, если очень хочется, почему бы и не использовать? Тогда настраивайте оба по отдельности.

Метки: информационная безопасность |

Эффективная защита от вирусов с помощью Software Restriction Policies. |

Дневник |

Настроение сейчас - грустновато

Эффективная защита от вирусов с помощью Software Restriction Policies.

Понедельник, 30 - Май - 2011 Комментарии (93)

1. С чего начинается защита от вирусов и других зловредных программ?

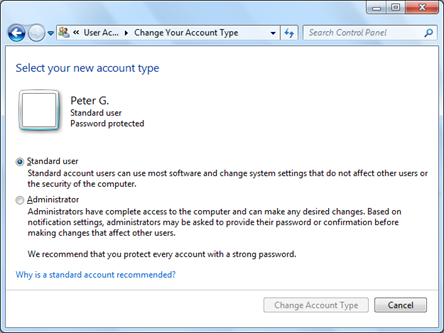

Защита от компьютерных вирусов, «троянских коней» и прочей дряни в первую очередь зависит от того, с какими привилегиями ты заходишь в компьютер. Обычно все учётные записи (логины) делятся на две категории — административные, предназначенные для установки программ и настройки системы; и стандартные (с ограниченными правами), предназначенные для ежедневной работы. Хочешь что-то настроить, проинсталлировать? Входи Администратором. Хочешь смотреть фильмы, писать курсовую, общаться в Skype? Входи стандартным пользователем.

Дело в том, что у стандартных пользователей нет прав на инсталляцию программ и настройку системы, за счёт чего она работает весьма стабильно и безопасно. Что-то напортачить или сломать не получится, на это у пользователя просто нет прав. Компьтерный вирус — это не чёрная магия, а программа, просто компьютерная программа, поэтому заразить систему вирусом рядовой пользователь тоже не может. Причём, компьютеру всё равно, новый это вирус или старый, особо хитрый или примитивный — если имеющихся привилегий недостаточно, занести вирус в системную папку или прописать его автозапуск в системном реестре не получится никак.

Рис. 1. Уровень привилегий учётной записи пользователя в Windows 7

Вне зависимости от того, работаем мы дома или в офисе, в систему всегда следует входить только с ограниченными привилегиями. Системные администраторы должны обладать двумя учётными записями — и рядовой, и административной, но использовать последнюю только при доказанной необходимости. Тип используемой вами учётной записи можно уточнить в Control Panel (Панели Управления).

Однако, существуют зловредные программы, которые способны сохраняться не только в системных папках, но и в User Profile — так называемом профиле, рабочей среде пользователя. Эти программы запускаются каждый раз при входе пользователя в систему. Обычно вирусы такого типа «приезжают» на flash-дисках, рассылаются через программы обмена сообщениями и по электронной почте, попадают в компьютер со специальным образом созданных веб-страниц. Для борьбы с подобного типа угрозами в Windows-системах существует весьма простая и надёжная настройка безопасности — Software Restriction Policies (Политики ограничения программ).

2. Что же такое Software Restriction Policies?

С помощью SRP можно создать «белый список» программ, которые заведомо разрешены для запуска; все остальные программы будут заблокированы. Например, мы говорим системе «запускай всё из папок C:\Windows, C:\Program Files, D:\Games, а остальное не разрешается». В результате, приезжающий на флешке вирус тихо «обламывается», не сумев запуститься с неразрешённого пути E:\ или Z:\. Что-то попыталось пролезть с ненадёжного веб-сайта? Оно тоже не запустится, так как было сохранено в папке профиля пользователя Temporary Internet Files или %Temp%. А мы оттуда ничего запускать не разрешали! Присланный посредством Skype «новый супер-пупер скринсейвер», на самом деле представляющий собой троянскую программу, тоже не запустится.

Политика Software Restriction Policies сильно выигрывает в сравнении с любыми тормозяще-навороченными, но в то же время очень ненадёжными антивирусными программами, будь то Kaspersky, NOD или Avast (название и производитель не имеют значения). Ловля блох антивирусным монитором — компьютерный аналог «русской рулетки». Причём, далеко не факт, что вы в ней выиграете. В то же время, SRP сразу же отбросит всё неразрешённое, не вникая, что это там было, хорошее или плохое.

На самом деле, политика не предотвратит сохранение тела вируса на жёстком диске. SRP — не антивирусная программа, она не анализирует содержимое файлов. Но и запуститься хранящейся на диске или flash-носителе потенциально деструктивной программе она не позволит.

SRP не нужно откуда-то скачивать, она уже встроена в следующие системы Microsoft:

-

Windows XP Professional, Windows XP Media Center 2005;

-

Windows Vista Business, Windows Vista Enterprise & Ultimate;

-

Windows 7 Professional, Windows 7 Enterprise & Ultimate;

-

Windows Server 2003 и 2008 (все редакции);

К сожалению, никакие системы из серии Windows Home не поддерживаются.

3. Как включить и настроить политику SRP?

Для включения SRP зайдите в систему с правами администратора и выполните команду Start → Run → gpedit.msc. В разделе Computer Configuration (Конфигурация компьютера) раскройте папку Windows Settings → Security Settings → Software Restriction Policies.

Рис. 2. Включение политики SRP.

На всех упомянутых ранее версиях Windows это окно выглядит примерно одинаково. Однако, в политиках домена Active Directory вы можете найти SRP и в разделе User Configuration (Конфигурация пользователя). Я рекомендую выполнять базовую конфигурацию SRP на уровне Computer Configuration, а User Configuration использовать только для расширения области действия политики для некоторых групп пользователей.

Щёлкните правой кнопкой по папке Software Restriction Policies и выберите команду Create New Policies. Политика создана, теперь нужно сделать дополнительные настройки. Выполните двойной щелчок по значению Enforcement и укажите Apply to: All software files и Apply to: All Users. Тем самым, проверке будут подлежать все программы и динамические библиотеки, и защищены будут все пользователи, включая самых опасных — администраторов.

Параметр Apply to: All software files может оказаться неприменимым для вашей системы, если используются приложения, вызывающие dll-модули некорректными методами либо хранящие множество своих модулей в профилях пользователей. Чтобы облегчить управление такими приложениями, можно ослабить уровень защиты, переключив настройку в положение Apply to: All software except libraries. Однако, учтите, что количество зловредных программ, выполненных в виде динамических библиотек и вызываемых строкой вида rundll32.exe C:\Recycler\virus.dll, неуклонно растёт. И только более строгая, полная фильтрация позволяет защитить систему от крайне опасной проблемы, носящей название DLL Hijacking.

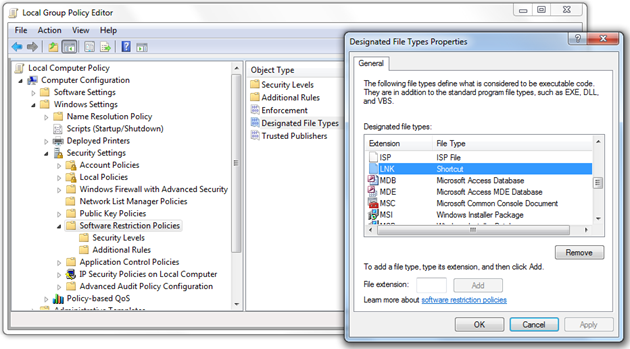

Рис. 3. Настройка области действия политики SRP.

Один параметр может оказаться досадной и никак не улучшающей безопасность помехой — по умолчанию, SRP обрабатывает не только исполняемые файлы, но и некоторые другие типы файлов — например, ярлыки (Shortcuts). Выполните двойной щелчок по значению Designated File Types и удалите расширение LNK из списка. Замечу, сами ярлыки и их целевые файлы обрабатываются политикой отдельно. Таким образом, удаляя LNK из списка обрабатываемых расширений, вы не понижаете уровень безопасности системы — создать ярлык на неразрешённый файл и таким образом запустить его в обход политики всё равно будет невозможным.

Рис. 4. Настройка обрабатываемых политикой SRP типов файлов.

Существуют несколько режимов работы SRP:

-

Disallowed: режим «белого списка». По умолчанию, запрещён запуск любых программ, кроме описанных в правилах политики;

-

Basic User: режим принудительного ограничения привилегий. Все программы запускаются с привилегиями рядового пользователя, кроме исключений, описанных политикой;

-

Unrestricted: режим «чёрного списка». По умолчанию, разрешается запускать любые программы, кроме отдельно заблокированных в правилах политики.

Раскройте папку Security Levels и назначьте режим Disallowed в качестве основного.

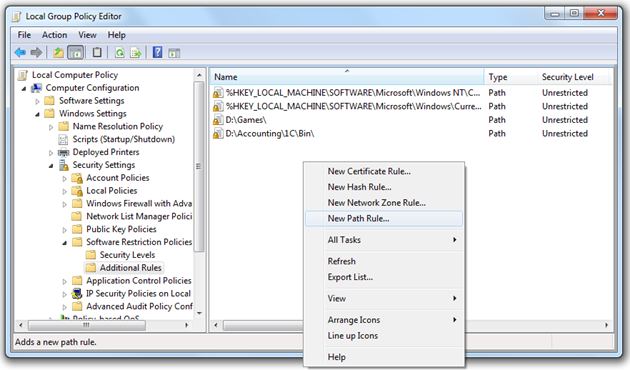

Рис. 5. Включение режима «белого списка» политики SRP.

В контейнере Additional Rules перечисляются программы, которые мы разрешаем запускать. Обычно особого внимания это от нас не требует, так как политика автоматически указывает, что все программы, находящиеся в Program Files и Windows, разрешены для запуска. Таким образом, большинство программ будет работать нормально, а стандартные пользователи не имеют прав на изменение содержимого этих папок. Однако, если ваши программы установлены в иные каталоги, добавьте в список дополнительные разрешённые пути или хэш-суммы исполняемых модулей в режиме Unrestricted.

По возможности, не добавляйте в Additional Rules пути, которые открыты рядовым пользователям для Записи. «Белый список» Software Restriction Policies позволяет защитить систему не только от случайно приносимых вирусов, но также от других нежелательных программ — например, чат-клиентов, игр, альтернативных браузеров. Ни в коем случае не добавляйте в Additional Rules пути вида C:\, %Temp% или F:\ (путь к сменному носителю) с типом доступа Unrestricted, так как это аннулирует весь эффект политики.

Рис. 6. Настройка списка разрешённых для запуска программ.

Итак, политика настроена. Для того, чтобы она вступила в силу, перезагрузите систему. Дальнейшие настройки и переключения режимов работы SRP перезагрузку требовать не будут.

4. Что делать, если что-то перестало работать?

Существует вероятность, что самая важная для вас программа перестанет работать из-за блокировок, налагаемых политикой SRP. В этом случае, вам на помощь приходит системный журнал, с содержимым которого можно ознакомиться, выполнив команду Start → Run → eventvwr.msc.

Рис. 7. Просмотр журнала событий Application.

Если действительно SRP является причиной неработоспособности программы, вы увидите в журнале одно или несколько предупреждений от источника SoftwareRestrictionPolicies с кодом 865. Внутри сообщения указывается имя и путь заблокированного модуля. Добавьте этот путь или цифровой отпечаток (hash) программы в Additional Rules и запустите программу ещё раз.

5. Теперь всё работает, но что будет дальше?

Иногда вам придётся устанавливать новые программы, а также обновлять их и саму систему. Для этого политику SRP нужно временно отключать. Создайте два файла, которые помогут вам облегчить отключение/включение SRP, и сохраните их в папке Windows:

SRP_Disable.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers] "DefaultLevel"=dword:00040000

SRP_Enable.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers] "DefaultLevel"=dword:00000000

На самом деле, значение DefaultLevel не отключает политику, а переводит её из режима «белого списка» Default: Disallowed в режим «чёрного списка» Default: Unrestricted, разрешая запуск любых программ, кроме тех, что описаны в контейнере Additional Rules в режиме Disallowed. По возможности, не создавайте записи с типом доступа Disallowed, так как это осложняет работу с политикой.

Создайте ярлыки на reg-файлы на рабочем столе Администратора. Процедура установки новых программ усложняется лишь ненамного по сравнению с тем, как вы привыкли это делать:

-

отключаем защиту SRP ярлыком SRP Disable;

-

инсталлируем программу или выполняем обновление системы;

-

снова включаем SRP ярлыком SRP Enable.

Рис. 8. Ярлыки управления режимами SRP.

Возможно, поначалу вы будете забывать включать политику после установки программ. Можно настроить систему таким образом, чтобы вручную отключенная защита включалась снова через регулярные интервалы времени. Запустив программу gpedit.msc, в секции Computer Configuration откройте папку Administrative Templates -> System -> Group Policy и в параметре Registry Policy Processing выберите Enabled и включите галочку Process even if the GPO have not changed. В любом случае, после перезагрузки компьютера Software Restriction Policies включится автоматически.

Software Restriction Policies не гарантирует стопроцентную защиту от зловредных программ, но её эффективность может быть по крайней мере на несколько порядков выше эффективности обычных антивирусных программ. Успехов в повышении уровня безопасности вашего компьютера!

Last Content Update: 16-Jan-2011

Filed under Microsoft Windows: Безопасность Tagged with Антивирус, Безопасность, Групповые Политики, Слава Протоколу, Microsoft, Windows

93 Responses to Эффективная защита от вирусов с помощью Software Restriction Policies.

-

Уведомление: Вирус Snatch — эпидемия глупости « Peter Gubarevich

-

Уведомление: Популярные заблуждения в вопросах защиты от компьютерных вирусов « Peter Gubarevich

-

Здравствуйте.

Большое спасибо за инструкцию. С Вашей подачи стал этим пользоваться. Чему очень рад. Но есть несколько уточнений и вопросов.

1. Странно, что Вы против антивирусов. Ведь когда скачиваешь дистрибутив даже с официального сайта, не можешь на все 100% быть уверенным в том, что там нет вирусов. Сайт могли взломать и заразить данные. Конечно, это маловероятно, но все же реально. Если речь идет о компании, в которой у сотрудников нет возможности записывать на компьютер свои данные и нет доступа в Интернет, то тогда согласен. Дома же или на работе, где сотрудник может приносить с собой данные (программист, например) и/или имеет доступ в Интернет без антивируса опасно будет. Если исполняемый файл будет заражен вирусом с учетом использования пользователем SRP, то он может через реестр просмотреть разрешенные пути и туда прописать себя и автозапуск всеми доступными способами. У меня на семерке эти пути прописаны в

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers00000\Paths (цифры я изменил сознательно). И этот путь доступен для чтения пользователю с ограниченными правами.2. У x64 систем по умолчанию не прописан путь к Program Files (x86), что странно. У меня у x64 семерки только %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% и %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir%. Остальное прописывал сам. На работе в Win XP x64 тоже самое. Поправьте это в инструкции.

3. Думаю, в список исключаемых типов файлов стоит добавить расширение MSU (изолированный пакет Центра обновления Microsoft). Поправьте это в инструкции.

4. Как правильно прописывать путь: «C:\Program Files (x86)», «%ProgramFiles(x86)%» или %SystemDrive%\Program Files (x86)? Путь взят в качестве примера.

5. Можно как-то автоматизировать прописывание путей белого списка? Имеется в виду компьютер, не подключенный к домену.

6. Столкнулся недавно с проблемой, когда .NET Framework 4.0 и (если я не напутал) впоследствии обновления к нему на XP ставились предварительно распаковываясь в корень диска. Естественно, при такой ситуации SRP нужно выключать, но как быть в организации, где очень много компьютеров (это я не про себя)? Вырубать защиту всем до тех пор пока все компы не проставят обновления? Так что сама Microsoft иногда противоречит своей системе безопасности. Другие обновления без проблем устанавливаются без выключения SRP.

7. Некоторые программы после установки или удаления что-то доделывают после перезагрузки. Всегда ли это будет работать при автовключении SRP? У меня проблем пока не было, но хочу узнать про Ваш опыт на данный счет.

Андрей Владимирович

Метки: информационная безопасность защита от вирусов |

Контроль устройств |

Дневник |

Настройка: Контроль устройств

В данном окне представлен список блокируемых устройств. При установленном флажке любое обращение к устройству будет блокироваться Контролем устройств.

Контроль устройств позволяет блокировать доступ к устройствам следующих классов:

- USB-устройства – устройства, подключаемые по порту USB.

- CD\DVD-ROM-устройства. Класс включает оптические приводы для чтения и записи CD/DVD-дисков.

- Дисководы – устройства для чтения и записи информации на жесткие и гибкие диски.

- Устройства IEEE 1394 (Firewire) – устройства, подключаемые к компьютеру посредством шины IEEE 1394.

- Модемы – устройства, применяющееся в системах связи. К этому классу относятся DialUp-модемы, ADSL-модемы, Ethernet-модемы и др.

- Устройства PCMCIA – устройства, подключаемые к компьютеру посредством интерфейса PCMCIA.

- Устройства COM и LPT. Класс включает устройства, подключаемые к компьютеру по последовательным и параллельным портам (COM и LPT).

- Стримеры – запоминающие устройства на магнитной ленте.

- Устройства 1284 Dot4 – устройства, подключаемые к компьютеру посредством интерфейса IEEE 1284.4.

- Принтеры 1284 Dot4 – принтеры, подключаемые к компьютеру посредством интерфейса IEEE 1284.4.

- Устройства вывода. Класс включает устройства формирования статических изображений, такие как цифровые фотокамеры и сканеры.

- Инфракрасные устройства – все устройства, подключаемые к компьютеру по инфракрасному порту.

- Устройства Memory Technology Driver – устройства хранения данных, например, флэш-накопители.

- Многофункциональные устройства, например, комбинированные устройства хранения и чтения карт памяти, PCMCIA-модемы и др.

- Устройства чтения смарт-карт. Класс включает все устройства для чтения смарт-карт: карт оплаты, кредитных карт и др.

- Устройства Windows CE USB ActiveSync – устройства для синхронизации данных между мобильным устройством (например, КПК, смартфоном и т. п.) и компьютером.

- Портативные устройства – устройства с поддержкой управления питанием (например, iPhone).

- Bluetooth-устройства. Класс включает все bluetooth-устройства, подключаемые к компьютеру, под управлением Microsoft Windows XP SP1 и выше.

Метки: информационная безопасность |

| Страницы: | [1] |

Как гениальное просто и под рукой !!!