-Метки

-Рубрики

- Программное обеспечение (85)

- Познание (83)

- События и факты (57)

- Впечатления (52)

- Наблюдения (45)

- Государство для государства (36)

- На листочках (31)

- Пьеса (22)

- Практические рекомендации (21)

- Чистка энергетических каналов (2)

- 1С:Предприятие (18)

- КИНО (17)

- Знай законы (16)

- Глупость (15)

- Расширяя кругозор (14)

- мой Смоленск (14)

- Чехия (13)

- Полезные и интересные книжки (11)

- Информационная безопасность (10)

- Музыка (10)

- Путешествие (9)

- Юмор (8)

- Польский язык (8)

- Автомобиль (7)

- Досуг (5)

- Око возрождения (5)

- Деткам (4)

- настоящее для будущего (4)

- культура и традиции мира (2)

- география и маршруты (2)

- Славянская духовная культура (3)

- Притчи (3)

- python (2)

- Изобразительное искуство (2)

- Слежение, прослушка, мониторинг (1)

-Я - фотограф

-Поиск по дневнику

-Подписка по e-mail

-Статистика

Где прячутся вирусы |

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их самая основная необходимая часть. Для этого они обычно вносят изменения в реестр Windows.

В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи, где прячутся вирусы:

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск - Выполнить

В столбце "Команда" не должно быть подозрительных элементов, например C:\Program Files\novirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце "Расположение").

Как альтернативe команде msconfig можно использовать программу XPTweaker.

В разделе "Система" перейти на закладку "Загрузка системы", прокрутить скроллом немного вниз до заголовка "Автозагрузка". Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows - уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса - самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5-10-летней давности.

Дополнительно:

Если вы словили порно-баннер, и нет возможности посмотреть автозагрузку, то, загрузившись с любого загрузочного диска удалите все файлы из директорий C:\Temp, C:\WINDOWS\Temp, C:\Documents and Settings\user\Local Settings\Temp, т.к. существует очень большая вероятность загрузки вируса из этих папок.

Если загрузочный диск позволяет подключиться к удаленному реестру операционной системы (к вашей) - типа ERD, то можно проверить ключи реестра, отвечающие за автозагрузку. Для операционной системы Windows XP это:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run и

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

При нахождении в них подозрительных элементов - мочить гадов! :)

2. Вместо проводника

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Параметр Shell (reg_sz) вместо значения "explorer.exe" заменяется вирусом на свой, например C:\WINDOWS\system32\h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба - launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ - загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, исправить "хрень" у записи параметра Shell (reg_sz) на "explorer.exe" и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe - программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:\WINDOWS\system32\userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Оригинальные параметры записи в реестре должны быть следующими:

Userinit = C:\WINDOWS\system32\userinit.exe

UIHost = logonui.exe

Shell = explorer.exe

Вирус может прописать себя например так:

Userinit = C:\WINDOWS\system32\userinit.exe,C:\WINDOWS\system32\gertinw.exe

В данном примере файл gertinw.exe - это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:\WINDOWS\system32\) и explorer.exe (находится в C:\WINDOWS\) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей. Или скачайте отсюда.

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:\windows\system32\drivers\etc\hosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\PersistentRoutes

и

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet {номера 001 или 002}\Services\Tcpip\Parameters \PersistentRoutes

Удалить их содержимое полностью кроме строки "По умолчанию" с неприсвоенным значением.

Дополненние.

Часто вирусы находятся во временных папках типа Temp, предварительно прописав в автозагрузку линк на их запуск.

Еще бывает, что вирус каждый раз воссоздает себя при запуске Windows из файла, который не определяется, как вирус.

- - -

Частенько ловила порно-баннеры на рабочий стол, когда стояла ОС ХР. Так вот вирус может быть вообще где угодно. Все перечисленные места чаще всего. Но пару раз у меня зараженный файл был прямо на рабочем столе, причем долго его не могла увидеть. Искала где угодно, только не на поверхности. Выглядел, как набор цифр с расширением ехе.

Метки: вирусы антивирусы |

WinImage для скачивания |

Продолжения поста про "Программу создания образов дискет WinImage" в ОС Windows 7 (x64).

К этому сообщени прикреплён архив с портейбл версией (установка не требектся) с русским языком. Весь выложеный материал найден на просторах интернета.

Данным материал размещён для ознакомления. Правообладателей прошу писать мне личными сообщениями или в комментариях.

![]() Вложение: 4183080_wima6490_ru.zip

Вложение: 4183080_wima6490_ru.zip

Метки: программы для компьютера программы для windows 7 (x64) ОС Windows 7 (x64) |

Программа создания образов дискет WinImage |

Настроение сейчас - хорошее

Программа создания образов дискет WinImage

Если вы прочитали статью у меня сайте "Виртуальный дисковод", то вы наверно заметили, что там еще идет речь и об программке winimage. Это программа предназначена для создания образов дискет, или она может использоваться в паре с виртуальным дисководом. Скачать ее можно например отсюда. Установка ее сложности не представляет, все как обычно: скачиваем, устанавливаем, наслаждаемся. Там в комплекте еще русификатор есть. Так что интерфейс программы можно сделать русским. Выглядит она так:

Разбирать полностью работу программы я смысла не вижу. Программа предназначена для создания образов носителей и восстановления на чистые носители информации из этих образов. Это актуально в том случае, когда простое копирование информации с дискеты на дискету, например, не приносит желаемого результата. Я покажу как сделать образ дискеты. Ну и как из образа записать дискету. Интерфейс программы интуитивно-понятный, хотя, как показывает практика, не всем. Было пару звонков по работе программы, но я думаю что, скорее всего люди просто не захотели сами разбираться. Зачем? Если можно позвонить.

Итак, чтобы сделать образ дискеты, или восстановиться из образа нам понадобятся всего два пункта меню. Это "Файл" и "Диск/Дисковод". На картинке выше, на эти пункты меню указывают красные стрелки. Ну что ж, установим в дисковод дискету (чистую), если у вас нет дисковода для гибких дисков, то вы можете воспользоваться программой Virtual Floppy Drive, и установить дискету в этой программе. При нажатии на пункт меню "Диск/Дисковод" можно увидеть следующую картинку:

Перед тем как произвести считывание дискеты, необходимо убедиться, что программа будет считывать именно дискету, а не, скажем, диск С:. То есть галочка установлена так, как показано на рисунке выше, напротив диска А:, а не диска С:. Убедились? Тогда жмем "Прочитать диск (дискету)", как показано на картинке выше и ждем, когда произойдет считывание дискеты в дисководе. Дискета считывается по дорожкам, поэтому тут надо подождать. Если дисковод физический - то 3-5 минут, если виртуальный - то несколько секунд. Надо отметить, что даже если в дисководе будет вставлена пустая дискета, то все равно будет происходить считывание, и в результате вы можете получить образ "чистой" дискеты. Но нам этого не надо, поэтому я накидал файлов в дисковод, как показано на рисунке ниже, и произвел считывание дискеты (кстати, я воспользовался виртуальным дисководом):

Наша задача сделать образ дискеты, так сделаем же его, нажав на пункт меню "Файл" --> "Сохранить как...", см. рис ниже:

Открывается обычный проводник, придумываем имя образа и указываем место на диске, где этот образ будет храниться. Рекомендую создать отдельную папку и складывать все ваши образы туда, если вы конечно решили пользоваться этой программой. Итак, вот то, что у нас получилось:

Вообще, я предпочитаю сохранять образы в формате *.ima, хотя в принципе все равно в каком формате Вы его сохраните. Это не значит, что вы должны поступать так же, как хотите, так и сохраняйте. В результате получим файл-образ дискеты, который может храниться у вас на винчестере:

Как видно из рисунка файл по размеру соответствует емкости дискеты, и не важно какая информация была на дискете, образ будет всегда одного размера. Как вы уже поняли, чтобы восстановиться из образа надо сначала открыть файл образа, используя пункт меню "Открыть..." (см. рис. №4), а потом, вставив чистую дискету в дисковод, записать ее, используя пункт меню "Записать диск (дискету)" (см. рис. №2). Ну, вот в принципе и все. Удачи вам в освоении данной программы.

Метки: программы для компьютера программы для Windows 7 (x64) ОС Windows 7 (x64) |

Покрышка вело 28 x 1.50 дюйма |

Покрышка вело 28 x 1.50 дюйма (40-622 мм., модель Л-183, Россия) без камеры

Производитель: Россия

Артикул: L183rus

Наличие: Есть в наличии

Цена: 420 р.

Адрес: г. Киров, ул. Чапаева 69 (Показать на карте)

|

|

Шина |

Шина Л - 183 (40-622)

Доступные варианты

| Обозначение шины | 40-622 |

| Модель | Л - 183 |

| Наружный диаметр, мм | 708 |

| Максимальная ширина шины, мм | 44 |

| Максимальная нагрузка, кгс | 75 |

| Давление соответствующее максимальной нагрузке, МПа | 0.29 |

| Максимальная скорость, км/ч | 50 |

| Масса шины (камеры), кг (не более) |

1.02 (0.25) |

|

|

Курды: история, религия, культура |

Настроение сейчас - хорошее

По материалам сайта «Новый Курдистан»

http://kurdstory.narod.ru/rfr.html

ИСТОРИЧЕСКИЙ ОЧЕРК

Материал подготовлен Юлией Саид

(В очерке использованы научные работы историков:

профессора М.С.Лазарева и А.М.Ментешашвили)

Курдистан (буквально - страна курдов ) образует территорию на юго-западе азиатского материка, в которой курды составляют абсолютное или относительное большинство. Название это имеет не государственно-политический, а этногеографический смысл. Эта территория поделена между четырьмя государствами - Турцией, Ираном, Ираком и Сирией. Поэтому трудно точно определить его географические пределы.

Расположенный в самом центре западноазиатского региона (примерно между 34 и 40 градусами северной широты и 38 и 48 градусами восточной долготы) Курдистан с запада на восток простирается приблизительно на 1 тыс. км., а с севера на юг - от 300 до 500 км. Его общая площадь составляет примерно 450 тысяч кв.км. (в Турции - свыше 200 тыс.кв.км., в Иране - свыше 160 тыс.кв.км., в Ираке - до 75 тыс.кв.км., в Сирии - до 15 тыс.кв.км.).

Курдистан - историческая родина курдского народа, где проживает его подавляющее большинство, однако есть немало и некурдистанских курдов (несколько сот тысяч в восточноиранской провинции Хорасан, около 200 тысяч в бывшем СССР, свыше 150 тысяч - в Израиле, около одного миллиона в эмиграции, главным образом в Западной Европе). Среди курдов отмечается высокий естественный прирост - около 3% в год. Поэтому, несмотря на преимущественно горный рельеф местности, благодаря плодородным долинам, Курдистан по плотности населения достигает среднего показателя по Азии (до 45 человек на кв.км.). По весьма приблизительной оценке его население к настоящему времени превышает 30 миллионов. Таким образом, курды - крупнейшее национальное меньшинство в Западной Азии и самая многочисленная нация в мире, лишенная права на национальное самоопределение.

В странах обитания курды расселены неравномерно. Более всего их в Турции (около 47%). В Иране курдов около 32%, в Ираке - около 16%. В самом этническом Курдистане (при всей условности границ) курды составляют подавляющее большинство населения (по одним данным в различных его частях от 84 до 94%, по другим - от 72 до 79%).

Главная особенность геополитического положения Курдистана состояла в том, что он всегда занимал пограничное положение, находясь на стыке двух или нескольких государств (Римской, Византийской, Османской империи, Арабского халифата, Ирана). Благодаря этой особенности этносоциальное развитие курдов всегда протекало в исключительно неблагоприятных условиях политической разделённости этноса государственными границами. Поэтому сформировавшаяся ныне курдская нация далеко не однородна. И, прежде всего, это касается языка.

Курдский язык относится к западной группе иранских языков, он делится на ряд диалектов и наречий, некоторые из них ещё недостаточно изучены. Ввиду того, что курдам не удалось создать своего государства и, как следствие, вековая разобщенность, а также длительный контакт с арабами, персами, турками, армянами и другими народами Ближнего и Среднего Востока оставили значительный след в их языке. Курдская литература развивается в основном на двух диалектах - сорани и курманджи. Около 60% курдов, обитающих в Северном, Северо-Западном, Западном, Юго-Западном и частично в Центральном Курдистане (на территориях Турции, Северо-Западного Ирана, Сирии, части Северного Ирака) пользуются диалектом курманджи (главным образом на латинской графике). До 30% курдов, обитающих в Южном и Юго-Восточном Курдистане (Западный и Юго-Западный Иран, Восточный и Юго-Восточный Ирак) говорят и пишут на диалекте сорани (на арабской графике). Кроме того, среди курдов-заза, обитающих в вилайете Тунджели (Дерсим) в Турецком Курдистане, распространен диалект зазаи или думили (на латинской графике), а среди курдов Керманшаха (Бахтерана) в Иране - родственный ему диалект гурани (на арабской графике).

Письменность курдов начала развиваться на основе арабского алфавита, который впоследствии был приспособлен к фонетическим особенностям курдского языка. На этом алфавите писали и читали курды Ирака и Ирана. В 30-е гг. XX в. были сделаны первые шаги по созданию курдского алфавита на латинской основе. Так, курды Сирии стали использовать турецкую латиницу (с 1931г.), к которой были добавлены некоторые знаки для передачи специфических звуков курдского языка. В 1929г. курды Армении перешли на письменность, также созданную на базе латинской графики, на котором издавалась вся научная и художественная литература. С 1945 года здесь был введен курдский алфавит на русской основе.

Курдистан отличается разнообразием существующих религий. Подавляющее большинство курдов - 75% - исповедуют ислам суннитского толка, значительна часть - мусульмане-шииты и алавиты, есть также христиане. Относительно небольшая часть курдов исповедуют доисламскую курдскую религию - езидизм. Но, независимо от вероисповедания, курды своей исконной религией считают зороастризм.

Курдистан, занимающий чрезвычайно выгодное географическое и стратегическое положение, постоянно привлекал внимание иноземных завоевателей. Со времени образования Халифата вплоть до наших дней курды в разное время вели борьбу против арабских, турецких, монгольских, туркменских, персидских и других поработителей. Независимые курдские династии (Шедадиды, Мерваниды, Равадиды, Хасанвайхиды, Аюбиды) управляли не только отдельными княжествами, но и такими крупными странами как Египет и Сирия. Знаменитый полководец-курд Салах ад-Дин, много лет правивший Египтом, сумел объединить под своими знаменами арабов, курдов и другие народы и достиг значительных успехов в борьбе с крестоносцами. В эпоху раннего феодализма курдские династии пользовались большим политическим влиянием на Ближнем Востоке и сыграли значительную роль в судьбах народов региона.

С начала XVI в. Курдистан стал ареной непрекращающихся войн. За обладание им спорили две мусульманские державы - сефевидский Иран и Османская империя. Итогом этих войн стал Зохабский договор 1639 г., разделивший Курдистан на турецкую и иранскую части и сыгравший роковую роль в дальнейшей судьбе курдского народа. Руководствуясь законом Разделяй и властвуй , правительства Османской империи и Ирана старались ослабить, а затем и ликвидировать курдские княжества в целях экономического и политического закабаления Курдистана. Этот раздел не только не положил конец междоусобицам, а, наоборот, ещё более усилил феодальную раздробленность страны. В новое время освободительная борьба курдов продолжалась. На протяжении всего XIX в. она выливалась в большие восстания, которые жестоко подавлялись султанским и шахским режимами. Против своей воли курды были втянуты правительством Османской империи в первую мировую войну, после которой разорённый край разделили ещё раз - теперь на четыре части - между Турцией, Ираном, Ираком и Сирией.

Курдская культура отличается многогранностью. Из глубины веков до нас дошло богатейшее наследие курдского устного народного творчества. В фольклоре отражена история этого народа, его многовековая борьба за свободу. Высокое художественное совершенство курдского эпоса ставит его в один ряд с памятниками мирового фольклора. История сохранила имена многих замечательных курдских поэтов и писателей. Обнаружение письменных памятников курдской литературы и их предварительные исследования позволяют утверждать, что курды - народ-создатель самобытной национальной литературы. Самый ранний из дошедших до нас письменных памятников на курдском языке относится к VII в. В нём автор оплакивает разорение земли курдов арабскими завоевателями.

Первый курдский поэт, известный под именем Пире Шариар, жил в X в. Некоторые исследователи называют его курдским ходжой Насреддином за его многочисленные четверостишия и изречения, ставшие пословицами и поговорками. Выдающимся поэтом средневековья был Али Теремахи (X – XI в.), автор первого трактата по грамматике на курдском языке и таких поэм, как Единственное слово , Сыновья отчизны , Яхонтовое ожерелье и Поистине, жизнь - это сон . Али Теремахи был одним из первых, кто создавал свои произведения на диалекте курманджи. На этом же диалекте творил и его великий современник Али Харири (1009 -1079), стихи которого пользуются популярностью в народе. До нас дошёл рукописный диван (сборник) его лирических газелей. Между XII и XV вв. творила целая плеяда курдских поэтов, наиболее яркими представителями которых были Ахмед Малаи Джезири (Мела Джизири), Факи Тайран (Мим - Хай) и Мулла Бате. В своих лирических газелях-касыдах Мела Джизири воспевает красоту своей возлюбленной - сестры джезирского правителя Умад ад-Дина. В его творчестве прослеживается две линии - народная, характерная для его предшественников, и придворная. В курдской литературе Джизири считается главой школы газели. Творчество названных поэтов подготовило почву для появления одного из самых выдающихся курдских поэтов - Ахмеда Хани (1650-1708), знаменитую поэму которого Мам и Зин можно с полным правом назвать лучшим памятником курдской литературы. Поэма составляет славу курдской классической поэзии. По мнению современных курдских литературоведов, Ахмед Хани был первым поэтом, кто затронул в литературе национальную проблему курдов. Из представителей курдской литературы нового времени следует выделить Нали, или Мела Хизра (1800-1856). Воспитанный на лучших произведениях персидской и арабской поэзии, он написал прекрасные газели и по праву считается основателем поэзии на южном диалекте. Важнейшей вехой в новой истории курдской литературы стало творчество Хаджи Кадыра Коя (1816-1894). Почти все его стихи имеют национально-патриотическую направленность, курдское национально-освободительное движение XIX в. отразилось в его поэзии.

В XX в. лучшие традиции курдской литературы продолжили Джигархун, Хожар, Хемен, Фаик Бекас и Шерко Бекас.

Омархали Ханна Рза

ЕЗИДИЗМ И РЕЛИГИОЗНЫЕ ПРЕДСТАВЛЕНИЯ ЕЗИДОВ

На протяжении многих веков езиды скрывали свои религиозные представления. Они продолжали придерживаться религии своих предков и тайно отправляли культы, устно передавая основы вероучения. Устные предания передавались из поколения в поколения в виде устных преданий, многие из них забыты, некоторые исказились или подверглись влиянию других религий, но их большая часть дошла до сегодняшних дней.

Езидизм - одно из вероисповеданий, встречающееся среди курдов - с давних времен привлекал к себе особое внимание. Многие путешественники, проезжавшие по территории проживания курдов-езидов, рассказывали о езидах, но в основном об их нравах и обычаях. Что же касается самой сущности езидской религии, то почти всегда она оставалась для европейцев недосягаемой тайной. Объясняется это во многом тем, что большинство приверженцев этой религии скрывали своё вероисповедание от иноверцев.

В последнее время ведётся активное изучение езидизма европейскими и курдскими учёными. Появляется тенденция к религиозному просвещению езидов и печатается езидская литература на курдском языке. Например, в Ираке издаются своего рода пособия по изучению езидизма с приложением описаний обрядов, молитв, религиозных гимнов.

Езиды проживают в основном в Ираке (особенно в горах Синджара, где находится Лалеш - святыня всех езидов), в Турции, Сирии. Небольшая их часть живёт в Иране, преимущественно на северо-западе, в районе городов Маку и Хой, а также в Грузии, Армении, России, Германии, Франции, Бельгии, Голландии и других странах. Езиды являются носителями северного диалекта курдского языка – курманджи. Сами приверженцы этой религии называют себя эзди, а не езид, в честь Султана Эзида, «праотца» езидов.

Некоторые авторы для определения езидизма используют термин “секта”, однако здесь и далее будет употребляться термин “религия”, а не секта, поскольку автор данной статьи придерживается мнения акад. Н.Я.Марра о том, что езидизм является собственно курдской религией, исповедовавшейся большей частью курдов до того, как они приняли ислам.

До сегодняшнего дня не выработано единого мнения относительно происхождения езидизма и этот вопрос остается дискуссионным и нуждается в глубоком научном исследовании. Некоторые придерживаются теории крупного исламоведа Микель Анджело Гуиди, автора гипотезы о мусульманском происхождении езидизма. Однако многие учёные не соглашаются с этим мнением, утверждая, что курды-езиды никогда не были мусульманами и езидизм исповедовался большей частью курдов до того, как они были приобщены к исламу. Ряд исследователей считает, что езидизм датируется раннехристианским периодом, точнее, его корни простираются в период до 2000 г. до Р.Х. Поклонение солнцу и огню у езидов даёт основание говорить об элементах зороастризма в езидизме. Этой точки зрения придерживаются многие авторы. Так, например, С.А.Егиазаров в связи с этим пишет: «Очень вероятно, что езиды в отдалённом прошлом были последователями Зороастрова учения, подвергшегося впоследствии значительному изменению». Действительно, изучение источников по этим двум религиям позволяет говорить, что зороастризм серьёзно повлиял на езидизм. Как нам представляется, езидизм и другие религиозные течения в Курдистане корнями восходят к единой древнекурдской религиозной системе, близкой к народному зороастризму. До сих пор религия езидов сохраняет многочисленные обряды и поверья, связанные с древними курдскими верованиями.

Религиозная доктрина езидов изложена в двух священных книгах – «Джилва» («Книга Откровения») и «Масхафе Раш» («Чёрная книга»), написанных особым шрифтом, на южном диалекте курдского языка, близком к мукри. Письмо в езидских (как и в зороастрийских) представлениях – вместилище потаённой премудрости, а таинство веры следует блюсти от своих мирян и иноверцев. По этой причине они не имели всеобщего распространения и, можно сказать, что религия езидов практически бесписьменная. Она живёт как словесная традиция, передаваемая из поколения в поколение.

Огромное значение для изучения и описания езидизма имеют так называемые кавлы и бейты. Кавлы - гимны, часть религиозного учения, бейты – песенные отрывки из мифологических поэм. Они представляют собой богатейший материал для изучения религии езидов. Охарактеризовать представления езидов о Боге достаточно сложно. Ясно одно: езидизм - это монотеистическая религия. Некоторые учёные утверждают, что у езидов нет определённых молитв и жертвоприношений непосредственно Богу. На самом деле они есть, но их немного.

В езидизме совершенно определённо указано, что Бог только Творец вселенной. Правление миром предоставляется семи ангелам, созданным им. В этой религии Творец представляет всемогущего создателя мира, совершенно устранившегося от него и от его дел. По мнению А.А.Семенова, концепция Бога у езидов в некоторой степени похожа на идею Платона об Абсолюте.

Важное положение в езидизме занимает образ Мелек-Тауза. С ним связаны наиболее противоречивые сведения. Некоторые авторы считают, что Мелек-Тауз - олицетворение зла, а езиды - поклонники дьявола. Однако эти вымыслы не имеют ничего общего с представлениями самих езидов об этом божестве. Мелек-Тауз был первым из семи ангелов, созданных Богом. «И поставил Бог Мелек-Тауза правителем над всеми». Он занимает высокое положение в езидской космогонии. Другие учёные сравнивают его с Демиургом гностиков, поскольку в «Масхафе Раш» Бог говорит ему: «Я вложил всю материю в твои руки». У езидов Мелек-Тауз олицетворяет собой две стороны огня - огонь как свет и огонь как пожар, то есть одновременно Добро и Зло. Если каждый человек представляет собой смешение плохого и хорошего, то каждый езид носит в себе часть Мелек-Тауза. Немилость Бога к нему объясняется по-разному и имеет несколько истолкований. По одной из версий, Мелек-Тауз отошел от Бога из гордости, не желая поклониться созданному человеку. По другой легенде, это неповиновение объясняется его особой преданностью Богу.

Для езидизма определяющим фактором в его реформировании и приспособлении к новым историко-культурным реалиям оказались учение и личность Шейха Ади. Его образ занимает важное место в религиозной традиции курдов-езидов. Шараф ад-Дин Абу л-Фадаил Ади б. Мусафир б. Исмаил б. Муса б. Марван б. ал-Хасан б. Марван родился между 1073 и 1078 годами в Бейт-Фаре, в области Баальбек, что в долине Бекаа (ныне Ливан). В юношеском возрасте Шейх Ади отправился в Багдад. Он был знаком с известными суфиями того времени ал-Газали и Абд ал-Кадиром ал-Гилани. Шейх Ади оставил после себя несколько трактатов и касыд. Покинув Багдад, он перебрался в горы Хакяри (то же, что и Бахдинан), где когда-то правил Марван II.

На сегодняшний день большинство исследователей склоняются к тому, что Шейх Ади б. Мусафир пришёл в курдские горы из Сирии (Шама). Об этом же свидетельствует езидская религиозная традиция. Например, в религиозном гимне «Mala bava» говорится:

«Шейх Ади пришёл из Шама,

В Лалеше [начал] творить деяния».

Шейх Ади скончался в Лалеше в 1162 г. в преклонном возрасте.

В представлениях езидов Шейх Ади не просто историческая личность и реформатор езидизма. Он считается вторым по значению божеством после Мелек-Тауза. Как гласит легенда, не имея ни отца, ни матери, он был послан Мелек-Таузом научить избранный им народ, чтобы тот не сбился с пути. Шейх Ади не умер и никогда не умрёт. Поверье езидов о том, что после своей смерти он вознёсся на небо, возможно, объясняется тем, что позднее мосульский правитель Бадр ад-Дин Лу’лу’ вместе со своими людьми раскопали могилу Шейха Ади и сожгли его останки.

Некоторые учёные полагают, что божеством третьего порядка в езидизме является Султан Езид (Эзид). С возникновением этого божества связанно много легенд. Следует отметить, что решение вопроса о его происхождении имеет очень важное значение, поскольку его именем названа сама религия. Езиды называют его «своим Господином». Например, в езидском символе веры говорится:

«Султан Эзид мой Господин,

Мелек-Тауз моё свидетельство и [моя] вера».

Главная отличительная черта езидизма от других религий (кроме зороастризма) – это то, что езидом можно только родиться, принять эту религию нельзя. Всё их общество основано на кастово-теократическом принципе деления. Существуют три касты, две из которых составляют духовенство (шейхи и пиры) и одна - мирян (мюридов). Функции и обязанности как духовенства, так и мирян наследственны. Браки между тремя кастами строго эндогамны. Благодаря своей консервативности и замкнутости езидской общине удалось донести эту систему до сегодняшнего дня.

Во избежание путаницы следует упомянуть о существовании сложной духовной иерархии в Лалеше при гробнице Шейха Ади (мир, бабашейх, факиры, каввалы, кочаки, фарраши и т.д.). Однако эта система требует особого рассмотрения и сейчас мы не будем касаться её.

Лалеш является святыней и местом паломничества всех езидов. Многие авторы пишут, что Шейх Ади поселился в развалинах христианского монастыря. Однако внутренний интерьер храма не содержит элементов, присущих христианским монастырям. Некоторые учёные полагают, что архитектура езидских строений свидетельствует об их возведении в дохристианские времена, а в римскую эпоху в них поселились монахи-христиане.

В вероучении езидов существует множество предписаний, каждый правоверный езид должен придерживаться их и руководствоваться ими в своей повседневной жизни. Это вызвано главным образом заботой о сохранении чистоты религии. Существуют некоторые пищевые запреты. Ношение синего цвета категорически запрещено. Также имеется ряд табу, связанных с огнём, водой и землёй. Как нам представляется, это восходит к зороастрийскому предписанию, запрещающему осквернение вышеупомянутых стихий. У езидов много праздников, такие как праздник соблюдения поста, в честь Султан Езида, праздник Хыдыр Наби, Новый год и другие.

В настоящее время многие езиды забывают основы своего вероучения - древнейшей религии курдов, история которой насчитывает более двух тысяч лет. Сейчас, когда курды-езиды живут не компактно, им особенно необходимо поддерживать традиции и обычаи предков, общаться друг с другом и стремиться к возрождению, а не угасанию своей религии.

КУРДСКИЕ СКАЗКИ

Урок отца

0тец, возвращаясь с десятилетним сыном с поля, увидел на дороге старую подкову и сказал сыну:

- Подними эту подкову.

- Зачем мне нужна старая подкова? - ответил сын.

Отец ничего ему на это не сказал и, подняв подкову, пошёл дальше.

Когда они дошли до окраины города, где работали кузнецы, отец продал эту подкову. Пройдя ещё немного, они увидели торговцев, которые продавали вишни.

Отец за деньги, что он выручил за подкову, купил у них много вишен, завернул их в платок, а затем, не оглядываясь на сына, продолжал свой путь, изредка съедая по одной вишенке. Сын шёл позади и смотрел с жадностью на вишни. Когда они прошли немного, из рук отца выпала одна вишня. Сын быстро нагнулся, поднял её и съел. Спустя некоторое время отец уронил ещё одну вишню, а затем другую и стал так ронять по одной вишне, продолжая свой путь. Сын не менее десяти раз нагибался, поднимал и ел обронённые вишни. Наконец, отец остановился и, отдавая сыну платок с вишнями, сказал:

- Вот видишь, ты поленился один раз нагнуться, чтобы поднять старую подкову, а после ты нагибался десять раз, чтобы поднимать те самые вишни, которые были куплены за эту подкову. Впредь помни и не забывай: если будешь считать лёгкий труд тяжёлым, то встретишься с более тяжёлой работой; если не будешь доволен малым, то лишишься большого.

Змее - палка судья

Рассказывают, однажды змея заползла в стог сена, а его кто-то поджёг.

Находившийся поблизости человек по имени Шех Омар протянул змее палку, чтоб спасти её. Как только змея оказалась в безопасности, она обвилась вокруг шеи Шех Омара и ни за что не хотела слезать.

Идут они и обращаются ко многим, чтобы их рассудили. Решение всех таково: змея должна спуститься с шеи Шех Омара. Но змея никого не слушала и не спускалась.

Наконец, они пришли к лисице, чтобы та их рассудила. Лисица сказала змее: «Пока ты не слезешь, не буду вас судить». Как только змея сползла, ей тут же палкой размозжили голову. Поэтому говорят: «Змее - палка судья».

Мудрый гость

Однажды некий дервиш постучался в дом курда.

Дверь открыла пожилая женщина, мать хозяина дома. Она сказала, что сына нету дома, пригласила гостя войти, постелила ему палас и накрыла скатертью стол. Но так как в доме ничего не было, то она не могла ему ничего вынести и постеснялась сказать об этом гостю. Гость же подождал и, видя, что ему ничего не несут, закрыл за собой двери и пошёл своей дорогою.

Тут вернулся домой хозяин дома. Мать рассказала, что у них был гость, и она ничего не вынесла ему поесть, так как дома ничего не было. Хозяин дома подумал и сказал:

- Мать, дай мне саблю, поскачу, догоню и убью этого дервиша, пока он не опозорил меня, моих предков и моих потомков перед всем светом.

Схватил он саблю, сел на коня и помчался за дервишем. Догнал он дервиша, обнажил свою саблю, замахнулся над ним и сказал:

- Ветер веет по всему свету...

- Но не везде, где он веет, есть богатство и достаток, - добавил мудрый дервиш.

Понял курд, что дервиш вошёл в его положение и не ославит перед всем светом. Он слез с коня, извинился перед божьим человеком, поцеловал его руку и пригласил зайти в гости на обратном пути.

Метки: курды курдистан культура и традиции мира |

BackgroundContainer.dll |

ошибка при запуске windows

При запуске windows появляется табличка RunDLL и в ней запись(возникла ошибка при запуске).

C:\Users\User\AppData\Local\Conduit\BackgroundContainer\BackgroundContainer.dll

не найден указанный модуль. Пробовала чистую загрузку. В выборочной загрузке при снятом флажке "загружать элементы автозагрузки" и когда я отключила автозагрузку проблема повторилась. Когда же я отключила "журнал событий windows" в разделе службы ,а другие службы были включены ошибка исчезла.

Таким образом при отключенных автозагрузке и журнале событий Windows в выборочном режиме все происходит без таблички об ошибке,но стоит запуститься в обычном режиме опять эта табличка об ошибке.

Подскажите как поступать ,чтоб избавиться от ошибки.

ОТВЕТ

Для решения этой проблемы загрузите AutoRuns и сохраните его на рабочем столе.

- Создайте новую папку на жестком диске под названием AutoRuns (C:\AutoRuns) и извлечь (разархивировать) там файл.

- Откройте папку и дважды щелкните на autoruns.exe для его запуска.

- Vista/Windows 7/8 пользователей щелкните правой кнопкой мыши и выберите Запуск от имени администратора.

- Пожалуйста, будьте терпеливы, как она сканирует и заполняет записи.

- После завершения сканирования, он будет говорить готов на на дне и список всех записей на вкладке все .

- В верхнем меню, выберите файл > найти... и введите имя файла (backgroundcontainer.dll), относящиеся к сообщению об ошибке, нажмите кнопку Найти далее.

- В качестве альтернативы можно прокрутить список и искать любые записи, относящиеся к backgroundcontainer.dll и каналом.

- Если найдено, щелкните правой кнопкой мыши элемент и выберите команду Удалить.

- Выход Autoruns и перезагрузите ваш компьютер, когда сделано.

Альтернативный метод для решения этой проблемы является следующим:

1. Откройте Пуск > Панель управления > Администрирование.

2. Откройте Планировщик задач и щелкните Библиотека планировщика заданий.

3. Посмотрите на список для записи, относящиеся к BackgroundContainer.

4. Если найдено, щелкните на нем правой кнопкой мыши и выберите Удалить.

5. Закройте все программы и перезагрузите компьютер, когда сделано.

После этого пожалуйста, скачать и сканирования с помощью следующих инструментов которая будет искать и удалять многие нежелательные программы (щенков), adware, панели инструментов, угонщиков браузера, расширения, дополнения и другие junkware как также соответствующие записи реестра.

AdwCleaner

Утилита для удаления junkware

Malwarebytes Anti-Malware

-- Примечание: содержимое файла журнала AdwCleaner (AdwCleaner[S0].txt) может быть запутанной. Если вы видите, что имя программы, которое вы признать и знать не должны быть удалены, не беспокойтесь об этом. Если вы хотите сохранить запись, вернуться к AdwCleaner перед чисткой.. .all обнаружены предметы будут перечислены (и проверены) в каждом tab. Щелкните на каждом из них и снять любые предметы, которые вы хотите сохранить (за исключением нельзя снять Chrome и Firefox настройки линий).

p.s.

По-русски говоря, у вас была удалена зараза с компьютера, но, в реестре, следы от неё остались.

В опубликованном ответе даются рекомендации по нахождению этих следов и очистке от них реестра.

p.s.s.

Если вы совсем неопытный пользователь, то вам проще, если есть такая возможность, переустановить Windows, либо до заводских параметров, при ОЕМ-версии, либо чистая установка, при боксовой (коробочной) версии Windows.

Так как это достаточно сложная работа, доступная только для опытных пользователей, по выявлению и удалению всех следов заражения.

Кроме того, нет никакой гарантии, что заражение не повредило, необратимо, саму систему.

Метки: ошибки windows BackgroundContainer.dll ошибка windows |

Как зайти в Безопасный режим Windows8 |

Настроение сейчас - хорошее

Как зайти в Безопасный режим Windows8

- Автор Nick

- Комментарии (70)

Безопасный режим — это режим запуска системы Windows, предназначенный для устранения неполадок, в котором используется ограниченный набор служб и компонентов. Загружаются только базовые файлы и драйверы, необходимые для запуска Windows. Каждый, я думаю, знает, как зайти в безопасный режим операционных систем Windows- во время загрузки системы нажимать клавишу «F8», но это не пройдет в операционной системе Windows 8. Возникает резонный вопрос- Как же зайти в безопасный режим в Windows8? Существует несколько способов зайти в безопасный режим Windows 8, я знаю 3 способа :

1) Из работающей ОС с помощью указания загрузки в Конфигурации системы.

2) Из работающей ОС с помощью изменения настроек выключения системы.

3) Из не работающей ОС с помощью экстренного выключения.

Зайти в безопасный режим Windows8 из работающей ОС с помощью указания загрузки в Конфигурации системы.

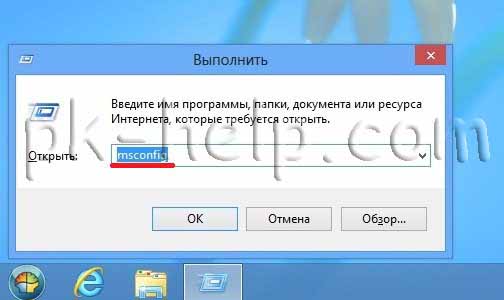

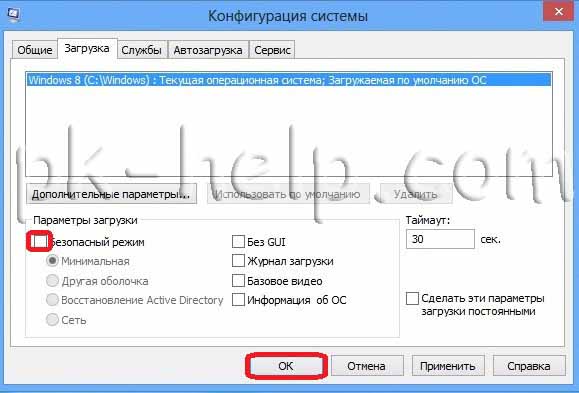

Нажимаем сочетание клавиш «Win»+ «R» и введите «msconfig» (если сделали кнопку пуск, нажмите Пуск и в строке поиска введите «msconfig») и нажимаете «Enter».

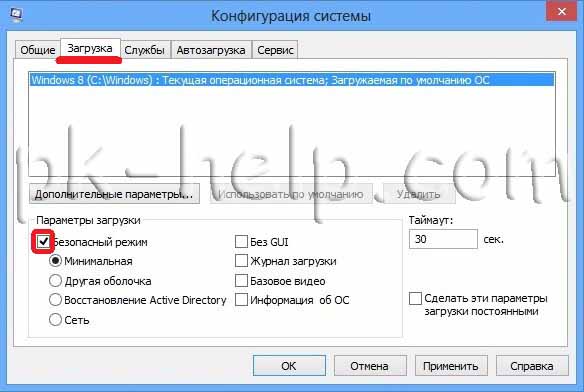

Заходим во вкладку «Загрузка» и ставим галочку «Безопасный режим», оставляем по умолчанию «Минимальная».

Заходим во вкладку «Загрузка» и ставим галочку «Безопасный режим», оставляем по умолчанию «Минимальная».

- Минимальный (Minimal) – обычный Safe Boot.

- Другая оболочка (Alternate Shell) – поддержка командной строки.

- Восстановление Active Directory- загрузка с запуском только самых важных системных служб и службы каталогов Active Directory.

- Сеть (Network) – режим с поддержкой сети.

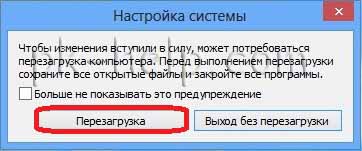

После этого в окне «Настройка системы» нажимаем «Перезагрузка».

После этого в окне «Настройка системы» нажимаем «Перезагрузка».

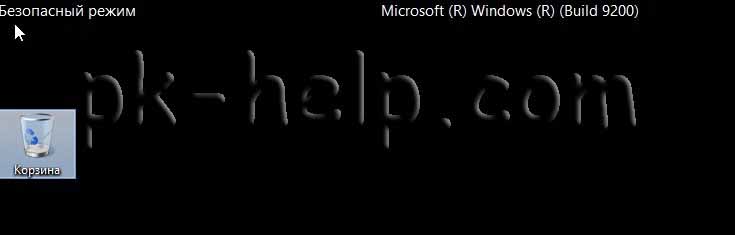

После перезагрузки Windows зайдет в безопасный режим.

После перезагрузки Windows зайдет в безопасный режим.

Не забудьте по окончании работы в Безопасном режиме зайти в Конфигурацию системы ( с помощью "msconfig", как это сделать описано выше ) и убрать галочку "Безопасный режим".

После перезагрузки, система загрузиться в обычном режиме.

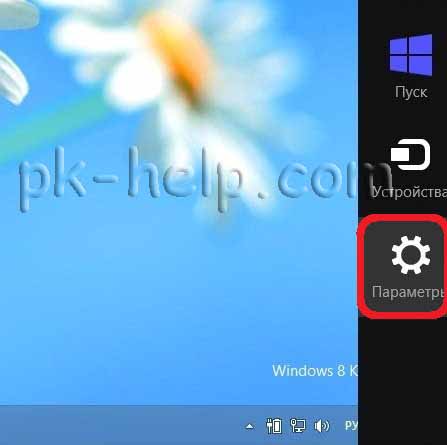

Зайти в безопасный режим Windows8 из работающей ОС с помощью изменения настроек выключения системы.

Перемещаем курсор в правый нижний угол и нажимаем кнопку «Параметры» или нажимаем сочетание клавиш «Win» + «i».

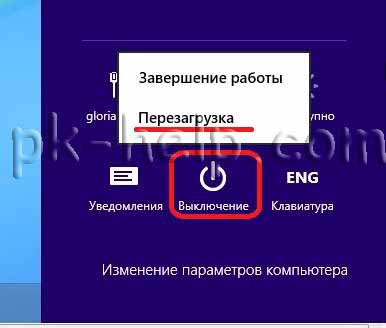

Нажимаем кнопку «Выключение». Нажимаем и удерживаем клавишу «Shift», выбираем «Перезагрузка».

Нажимаем кнопку «Выключение». Нажимаем и удерживаем клавишу «Shift», выбираем «Перезагрузка».

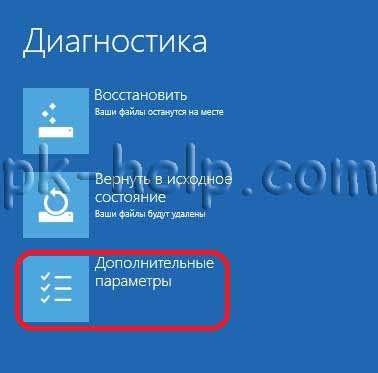

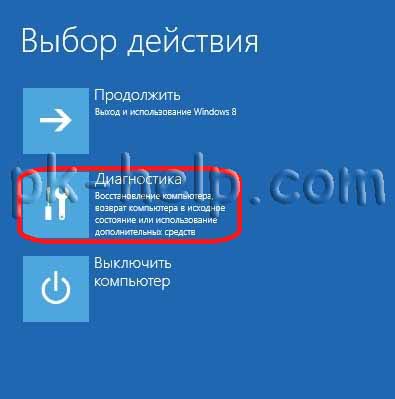

Следующим шагом нажимаем «Диагностика».

Следующим шагом нажимаем «Диагностика».

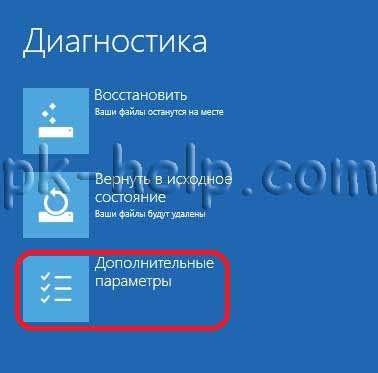

Затем «Дополнительные параметры».

Затем «Дополнительные параметры».

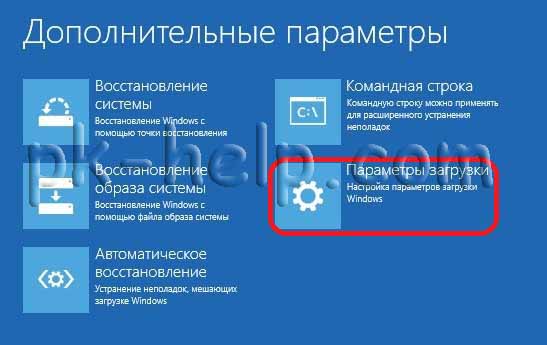

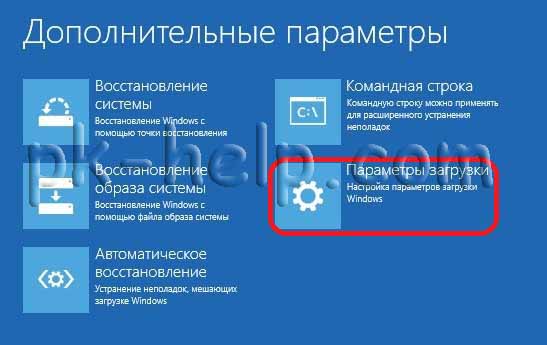

После этого «Параметры загрузки».

После этого «Параметры загрузки».

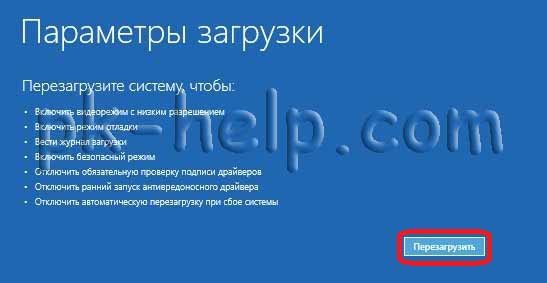

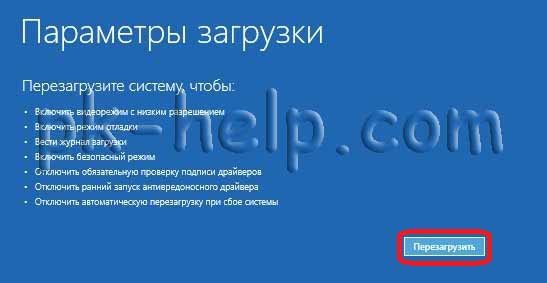

В окне Параметры загрузки, нажимаем «Перезагрузка».

В окне Параметры загрузки, нажимаем «Перезагрузка».

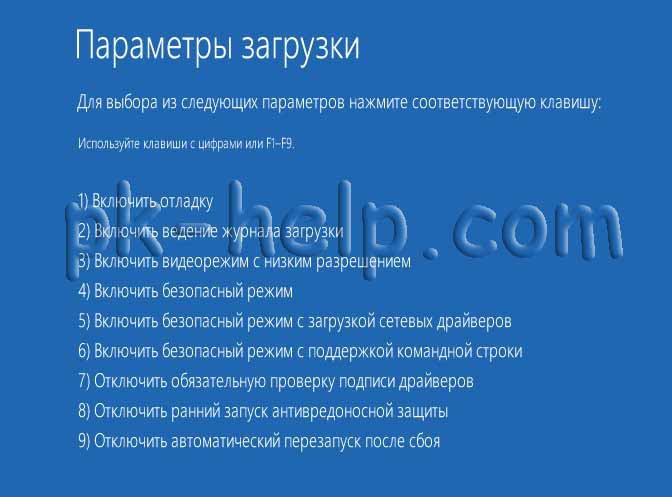

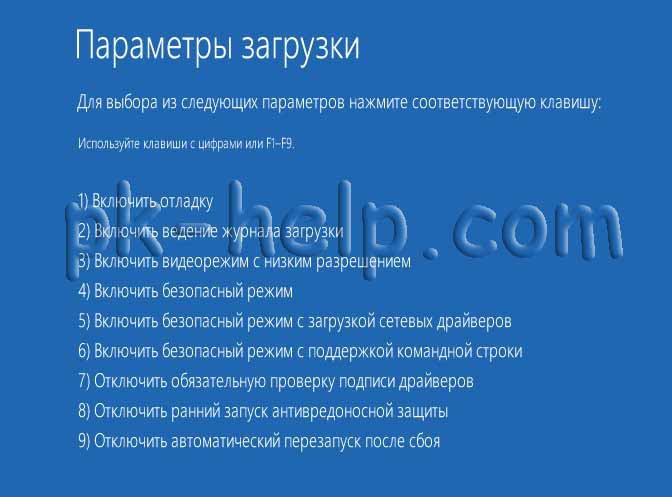

После этого произойдет перезагрузка компьютера/ ноутбука. Во время загрузки в окне «Параметры загрузки» нажимаете соответственно клавишу «F4».

После этого произойдет перезагрузка компьютера/ ноутбука. Во время загрузки в окне «Параметры загрузки» нажимаете соответственно клавишу «F4».

После этого вы попадете в Безопасный режим. По окончании работы в нем, просто перезагрузите систему и попадете в обычный режим Windows.

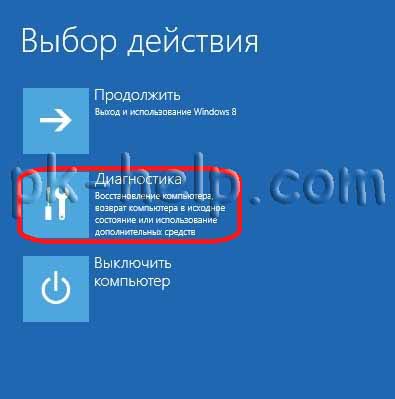

Зайти в безопасный режим Windows8 из не работающей ОС с помощью экстренного выключения.

В случае, если вам необходимо попасть в безопасный режим, но система не загружается (после установки драйверов или вируса), по поводу этого Microsoft пишет - В предыдущих версиях Windows, чтобы открыть безопасный режим, нужно было нажать клавишу F8 до запуска Windows. Компьютеры с Windows 8 загружаются быстро, поэтому можно не успеть нажать клавишу F8. В интернете некоторые источник утверждаю необходимость удерживать клавишу Shift и во время загрузки нажимать F8, но как я только не пытался на различных ноутбуках нажимать F8 или Shift + F8, у меня так и не получилось войти в безопасный режим такими способами. Для себя я сделал вывод, что наиболее подходящий способ, это во время загрузки или работы Windows8 отключить питание или выключить через кнопку ваш компьютер/ ноутбук.

Внимание!!! Данный метод является рискованным и может привести к различным сбоям в системе, применять его необходимо в крайних случаях!!!

После последующего включения появиться окно восстановления системы, нажимаем "Дополнительные варианты загрузки".

Следующим шагом нажимаем «Диагностика».

Затем «Дополнительные параметры».

Затем «Дополнительные параметры».

После этого «Параметры загрузки».

После этого «Параметры загрузки».

В окне Параметры загрузки, нажимаем «Перезагрузка».

В окне Параметры загрузки, нажимаем «Перезагрузка».

После этого произойдет перезагрузка компьютера/ ноутбука. Во время загрузки в окне «Параметры загрузки» нажимаете соответственно клавишу «F4».

После этого произойдет перезагрузка компьютера/ ноутбука. Во время загрузки в окне «Параметры загрузки» нажимаете соответственно клавишу «F4».

После этого вы попадете в Безопасный режим. По окончании работы в нем, просто перезагрузите систему и попадете в обычный режим Windows.

Метки: windows 8 безопасный режим windows |

PSехес описание ошибки |

|

Вот, например, запускаю такой строкой:

psехес \\usercomp -u MyUserName -p MyUserPwd -e -i "\\myserver\myshare\myproga.exe" Пишет ошибку: PSехес could not start \\myserver\myshare\myproga.exe on usercomp: <здесь непонятные кракозябры - кодировка неизвестна :)> Пользователь, под которым запускаю - админ домена. В чем моя ошибка, поможете? |

|

|

удалось расшифровать кодировку - ругается, что программа "\\myserver\myshare\myproga.exe" не обнаружена на компе \\usercomp.

Получается можно запустить только приложение, находящееся на компе юзера :( |

|

Выполнение консольных команд на удаленных компьютерах по сети (3) |

PsExec v2.11

Автор: Марк Руссинович (Mark Russinovich)

Введение

Служебные программы, такие как Telnet, и программы удаленного управления, такие как PC Anywhere компании Symantec, позволяют выполнять программы в удаленных системах, однако их не так просто установить, поскольку требуется устанавливать еще и клиентское программное обеспечение в тех удаленных системах, к которым необходимо получить доступ. Программа PsExec — это облегченный вариант Telnet. Она позволяет выполнять процессы в удаленных системах, используя для этого все возможности интерактивного интерфейса консольных приложений, и при этом нет необходимости вручную устанавливать клиентское программное обеспечение. Основное достоинство PsExec — это возможность вызывать в интерактивном режиме интерфейс командной строки в удаленных системах и удаленно запускать такие инструменты как IpConfig. Это единственный способ вывести на экран локального компьютера данные об удаленной системе.

Примечание. Некоторые антивирусные сканеры сообщают, что одна или несколько из этих программ заражены вирусом «remote admin». Ни одна из программ, входящих в набор PsTools, не содержит вирусов, но они использовались вирусами, что и приводит к появлению таких предупреждений.

Установка

Просто скопируйте программу PsExec в папку для исполняемых файлов. При вводе команды psexec на экран выводится справка о синтаксисе команды.

Программа PsExec работает в операционных системах Windows Vista, NT 4.0, Win2000, Windows XP и Server 2003, в том числе в 64-разрядных версиях ОС

Использование

В статье Марка Руссиновича в выпуске журнала Windows IT Pro Magazine за июль 2004 года описаны дополнительные методы работы с программой PsExec.

использование: psexec [\\компьютер[,компьютер2[,...] | @файл][-u пользователь [-p пароль]][-n s][-l][-s|-e][-x][-i [сеанс]][-c [-f|-v]][-w каталог][-d][-<приоритет>][-a n,n,... ] программа [аргументы]

компьютер

Указывает программе PsExec, что нужно запустить приложение на заданном компьютере или компьютерах. Если имя компьютера не указано, то программа PsExec запустит приложение в локальной системе, если же вместо имени компьютера задан символ «звездочка» (\\*), то программа PsExec запустит приложение на всех компьютерах текущего домена.

@файл

Указывает программе PsExec, что нужно запустить приложение на всех компьютерах, перечисленных в заданном текстовом файле.

-a

Процессоры, на которых можно запустить приложение, отделяются запятыми, при этом процессоры нумеруются, начиная с 1. Например, чтобы запустить приложение на процессорах втором и четвертом, введите «-a 2,4»

-c

Указанная программа копируется в удаленную систему для выполнения. Если этот параметр не задан, то приложение должно находиться в системной папке удаленной системы.

-d

Указывает, что не нужно ждать завершения приложения. Этот параметр следует использовать только при запуске неинтерактивных приложений.

-e

Указанный профиль учетной записи не загружается.

-f

Указанная программа копируется в удаленную систему, даже если такой файл в удаленной системе уже есть.

-i

Запускаемая программа получает доступ к рабочему столу указанного сеанса в удаленной системе. Если сеанс не задан, то процесс выполняется в консольном сеансе.

-l

При запуске процесса пользователю предоставляются ограниченные права (права группы администраторов отменяются, и пользователю предоставляются только права, назначенные группе «пользователи»). В ОС Windows Vista процесс запускается с низким уровнем благонадежности.

-n

Позволяет задать задержку подключения к удаленным компьютерам (в секундах).

-p

Позволяет указать необязательный пароль для имени пользователя. Если этот параметр опущен, то будет выдан запрос на ввод пароля, при этом пароль не будет отображаться на экране.

-s

Удаленный процесс запускается из системной учетной записи.

-u

Позволяет указать необязательное имя пользователя для входа в удаленную систему.

-v

Указанный файл копируется в удаленную систему вместо уже имеющегося только при условии, что номер его версии выше или он более новый.

-w

Позволяет указать для процесса рабочий каталог (путь внутри удаленной системы).

-x

Отображает интерфейс пользователя на рабочем столе Winlogon (только в локальной системе).

-приоритет (приоритет)

Позволяет задавать для процесса различные приоритеты: -low (низкий), -belownormal (ниже среднего), -abovenormal (выше среднего), -high (высокий) или -realtime (реального времени).

программа

Имя запускаемой программы.

аргументы

Передаваемые аргументы (обратите внимание, что пути файлов должны указываться как локальные пути в целевой системе).

Чтобы задать имя приложения, которое содержит пробелы, используйте кавычки, например psexec \\marklap "c:\длинное имя\app.exe". Введенные данные передаются в удаленную систему при нажатии клавиши «Ввод», для завершения удаленного процесса нужно нажать сочетание клавиш Ctrl-C.

Если имя пользователя не задано, то удаленный процесс запускается из той же учетной записи, что и программа PsExec. Однако поскольку удаленный процесс является олицетворением, то он не будет иметь доступа к сетевым ресурсам удаленной системы. Если имя пользователя задано, то удаленный процесс запускается из указанной учетной записи и получает доступ к тем же сетевым ресурсам удаленной системы, что и данная учетная запись. Учтите, что пароль передается в удаленную систему в виде открытого текста.

При обращении к локальной системе эту версию программы PsExec можно использовать вместо программы Runas, поскольку для программы PsExec не требуются права администратора.

Примеры

Эта команда вызывает интерактивный интерфейс командной строки в системе \\marklap:

psexec \\marklap cmd

Эта команда запускает в удаленной системе программу IpConfig с параметром /all и выводит полученные данные на экран локальной системы:

psexec \\marklap ipconfig /all

Эта команда копирует программу test.exe в удаленную систему и выполняет ее в интерактивном режиме.

psexec \\marklap -c test.exe

Если в удаленной системе такая программа уже установлена и находится не в системном каталоге, укажите полный путь к этой программе

psexec \\marklap c:\bin\test.exe

Эта команда запускает в интерактивном режиме из системной учетной записи программу Regedit для просмотра данных разделов реестра SAM и SECURITY:

psexec -i -d -s c:\windows\regedit.exe

Эта команда используется для вызова программы Internet Explorer от имени пользователя с ограниченными правами:

psexec -l -d "c:\program files\internet explorer\iexplore.exe"

|

Выполнение консольных команд на удаленных компьютерах по сети (2) |

Выполнение консольных команд на удаленных компьютерах по сети

2010-02-08, 01:01 / Argon

В данной статье рассмотрены способы выполнения консольных команд на уделенных компьютерах сети, в качестве примеров даются некоторые очень полезные для системных администраторов команды.

Я использую 2 средства удаленного выполнения консольных команд: PsExec и WinRM, у каждого из них есть свои преимущества.

PsExec

Одним из отличных решений поставленной в заголовке задачи является использование программы PsExec от великого Марка Руссиновича.

Программа работает по клиент-серверному принципу: на локальной машине выполняется клиент, который посылает команды серверу на удаленном компьютере. Особенностью этой программы является то, что серверная часть устанавливается автоматически непосредственно перед выполнением команды, а затем удаляется. Таким образом для выполнения команд на удаленных машинах достаточно иметь на них административные права.

Если PsExec запускается от имени администратора, который входит в тот же домен, что и удаленны компьютер, то никаких учетных данных даже вводить не нужно. В противном случае, их можно указать в командной строке, либо PsExec сама их запросит. PsExec работает на ОС начиная с Windows 2000 и заканчивая 64-битным Windows Server 2008 R2.

Очень полезными в PsExec являются следующие возможности:

- Выполнение команды на группе компьютеров. Пример: следующая команда позволяет принудительно применить самые свежие групповые политики:

psexec @group.txt gpupdate /force - Выполнение команд от имени системной учетной записи. Пример: следующая команда заставит удаленную систему принудительно проверить обновления:

psexec \\computer -s wuauclt /detectnow - Копирование выполняемой программы на удаленный компьютер перед выполнением. Пример: следующая команда позволит обновить членство данного компьютера в группе безопасности Active Directory (токен доступа) без перезагрузки:

psexec \\computer -c -s klist.exe purge

Трудно переоценить пользу этой программы, если использовать скрипты и возможности консольных команд, встроенных в Windows.

Windows Remote Management

Изначально это была серверная технология для удаленного управления оборудованием, которая появилась в Windows Server 2003 R2 как часть компонента Hardware Management, но недавно Microsoft выпустили пакет Windows Management Framework, который включает в себя PowerShell 2.0 и WinRM 2.0 и устанавливается на клиентские ОС как обновление. Подробности можно прочитать в статье KB968929.

Прелесть WinRM заключается в простоте развертывания в доменной среде через WSUS в качестве факультативного обновления ОС и мощи, которую даёт совместное с PowerShell применение.

Использование WinRM происходит через 2 команды.

winrm.cmd служит для конфигурирования настроек и диагностики клиента и сервера WinRM.

Для того, чтобы сервер WinRM начал принимать команды, должна быть запущена служба Windows Remote Management и произведена её начальная конфигурация. Используйте команду

winrm quickconfig на локальной машине, либо финт ушами

psexec -s \\servername winrm quickconfig по сети, используя PsExec от имени системной учетной записи.

Будет предложено автоматически запускать службу WinRM и разрешить уделенные подключения, соглашайтесь ;)

Чтобы успешно подключаться к WinRM серверу (имеется в виду серверная часть, принимающая команды), не входящему в тот же домен, что и ваш клиентский компьютер, необходимо на клиенте этот целевой сервер добавить в «доверенный список» следующей командой:

winrm set winrm/config/client @{TrustedHosts="servername"}, где вместо servername можно указать IP-адрес, либо * (звёздочку).

Для пользователей Windows Vista и Windows 7, работающим не от имени встроенного администратора (обычно так и бывает), нужно выполнить следующую команду

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

По умолчанию, установлено ограничение на 5 одновременных соединений WinRM от клиента, для увеличения этого числа выполните команду

winrm s winrm/config/winrs @{MaxShellsPerUser="X"}

winrs.exe — клиент для отправки запросов к серверной части. Пример: следующая команда принудительно перезагрузит удаленную систему…

winrs -r:servername shutdown /r /t 0

В доменной среде при отправке команд используются учетные данные запустившего пользователя. Для посыла команд от имени другого пользователя используются ключи -u:user -p:pass. Пример: следующая команда очистит локальный кэш DNS-имён на удаленной системе

winrs -r:servername -u:user -p:pass ipconfig /flushdns

|

Выполнение консольных команд на удаленных компьютерах по сети (1) |

PsExec — утилита для удаленного выполнения команд

PsExec — утилита для удаленного выполнения команд

Выполнение команд на удаленном компьютере - задача довольно распространенная. Это может быть необходимо для изменения настроек системы, установки или удаления программ и много еще для чего. Для решения подобных задач есть довольно много различных инструментов, начиная с серьезных программных комплексов типа System Center Configuration Manager и заканчивая скромными утилитами командной строки . Об одной из таких утилит и пойдет речь в этой статье.

Утилита PsExec входит в состав пакета PsTools компании Sysinternals. Она позволяет выполнять команды на удаленных компьютерах и при этом не требует установки в систему. Для использования утилиты достаточно просто скопировать ее в папку с исполняемыми файлами (напр. C:\Windows\system32) и запустить из любой оболочки командной строки: Cmd или PowerShell.

Принцип работы программы состоит в следующем: в ресурсах исполняемого файла PsExec.exe находится еще один исполняемый файл – PSEXESVC, который является службой Windows. Перед выполнением команды PsExec распаковывает этот ресурс в скрытую административную папку удалённого компьютера Admin$ (C:\Windows), в файл c:\windows\system32\psexesvc.exe.

Если вы с помощью ключа -c указали программе, что необходимо скопировать исполняемые файлы на эту систему, они тоже скопируются в эту папку.

После завершения копирования PsExec устанавливает и запускает службу, используя API функции Windows для управления службами. Затем, после запуска PSEXESVC между ним и PsExec устанавливается соединение для передачи данных (ввода команд и получения результатов). По завершению работы PsExec останавливает службу и удаляет её с целевого компьютера.

Синтаксис PsExec выглядит следующим образом:

psexec \\компьютер [-u пользователь [-p пароль]] программа [аргументы]

Имя пользователя и пароль можно и не задавать, тогда удаленный процесс запускается из под той же учетной записи, что и программа PsExec. Однако поскольку удаленный процесс является олицетворением, то он не будет иметь доступа к сетевым ресурсам удаленной системы. Если же задать имя пользователя, то удаленный процесс запустится из под указанной учетной записи и получит доступ к тем же сетевым ресурсам удаленной системы, что и данная учетная запись. Однако имейте ввиду, что пароль передается в удаленную систему открытым текстом.

В качестве примера очистим кэш dns на удаленном компьютере SRV1:

psexec \\SRV1 ipconfig /flushdns

Команда будет запущена на компьютере SRV1 под вашими учетными данными. После завершения работы ipconfig весь текстовый вывод будет передан на ваш компьютер, а кроме того будет возвращён код выполнения команды (error code). В случае если команда выполнилась успешно, он будет равен 0.

Если нужно выполнить несколько команд, то лучше установить с удаленным компьютером интерактивный сеанс. Для этого вводим команду psexec \\SRV1 cmd . Теперь команды, вводимые на локальном компьютере будут выполняться на удаленном компьютере SRV1

PsExec позволяет выполнить команду одновременно на нескольких компьютерах. Для этого можно ввести имена компьютеров через запятую: psexec \\SRV1, SRV2 или сохранить их в текстовом файле и затем указать его адрес: psexec @c:\comp.txt . Если же вместо имени компьютера поставить звездочку, вот так: psexec \\* , то команда будет выполнена на всех компьютерах домена.

И еще один интересный способ использования утилиты PsExec. Если не указывать имя компьютера, то по умолчанию команда выполняется в локальной системе. Используя ключ -s можно запускать программы под учетной записью системы. Например, запустим сеанс командной строки: psexec -s cmd и затем командой whoami проверим, под каким пользователем мы сейчас работаем

Эта возможность может пригодиться для отладки программ или доступа к скрытым разделам реестра SAM и SECURITY.

Ну и несколько слов о ключах программы. Все описывать не буду, расскажу о наиболее интересных:

-c

Указанная программа копируется в удаленную систему для выполнения. Например:

psexec \\SRV1 -c test.exe

Если этот параметр не задан, то приложение должно находиться в системной папке удаленного компьютера. Если же на удаленном компьютере такая программа уже есть и находится не в системном каталоге, то необходимо указать к ней полный путь (если имя программы содержит пробелы, то его необходимо поместить в кавычки):

psexec \\SRV1 «c:\program files\test.exe»

Если вместе с ключом -c использовать ключ -f то даже если программа уже есть в удаленной системе, она будет перезаписана. А с ключом -v она перезапишется только в том случае, если копируемая версия программы более новая чем та, что установлена в системе.

-i

Работа программы в интерактивном режиме. По умолчанию PsExec выполняет команды в скрытом режиме, то есть на системе где выполняется команда, не выводятся никакие окна или диалоги. Однако есть возможность изменить это с помощью ключа -i . После него можно указать номер сессии, в которой выводить окна, а можно и не указывать, тогда интерфейс будет отображен в консольной сессии.

-d

Указывает, что не нужно ждать завершения приложения. В этом случае мы не получим выходных данных от консольной утилиты, но зато сможем не дожидаясь завершения предыдущей команды запускать следующие. Этот параметр следует использовать только при запуске неинтерактивных приложений.

-h

Используется для запуска программы в режиме повышения полномочий. Может потребоваться в операционных системах Windows Vista и выше для запуска некоторых программ, вносящих изменения в настройки системы (например regedit)

-l

А с помощью этого ключа можно наоборот понизить полномочия. При запуске процесса пользователю вне зависимости от его принадлежности к группе администраторов предоставляются ограниченные права (права группы «администраторы» отменяются, и пользователю предоставляются только права, назначенные группе «пользователи»).

Полную справочную информацию о всех ключах программы можно получить, просто введя команду psexec в командной строке без параметров.

|

Контроль устройств |

Настройка: Контроль устройств

В данном окне представлен список блокируемых устройств. При установленном флажке любое обращение к устройству будет блокироваться Контролем устройств.

Контроль устройств позволяет блокировать доступ к устройствам следующих классов:

- USB-устройства – устройства, подключаемые по порту USB.

- CD\DVD-ROM-устройства. Класс включает оптические приводы для чтения и записи CD/DVD-дисков.

- Дисководы – устройства для чтения и записи информации на жесткие и гибкие диски.

- Устройства IEEE 1394 (Firewire) – устройства, подключаемые к компьютеру посредством шины IEEE 1394.

- Модемы – устройства, применяющееся в системах связи. К этому классу относятся DialUp-модемы, ADSL-модемы, Ethernet-модемы и др.

- Устройства PCMCIA – устройства, подключаемые к компьютеру посредством интерфейса PCMCIA.

- Устройства COM и LPT. Класс включает устройства, подключаемые к компьютеру по последовательным и параллельным портам (COM и LPT).

- Стримеры – запоминающие устройства на магнитной ленте.

- Устройства 1284 Dot4 – устройства, подключаемые к компьютеру посредством интерфейса IEEE 1284.4.

- Принтеры 1284 Dot4 – принтеры, подключаемые к компьютеру посредством интерфейса IEEE 1284.4.

- Устройства вывода. Класс включает устройства формирования статических изображений, такие как цифровые фотокамеры и сканеры.

- Инфракрасные устройства – все устройства, подключаемые к компьютеру по инфракрасному порту.

- Устройства Memory Technology Driver – устройства хранения данных, например, флэш-накопители.

- Многофункциональные устройства, например, комбинированные устройства хранения и чтения карт памяти, PCMCIA-модемы и др.

- Устройства чтения смарт-карт. Класс включает все устройства для чтения смарт-карт: карт оплаты, кредитных карт и др.

- Устройства Windows CE USB ActiveSync – устройства для синхронизации данных между мобильным устройством (например, КПК, смартфоном и т. п.) и компьютером.

- Портативные устройства – устройства с поддержкой управления питанием (например, iPhone).

- Bluetooth-устройства. Класс включает все bluetooth-устройства, подключаемые к компьютеру, под управлением Microsoft Windows XP SP1 и выше.

Метки: информационная безопасность |

из интернета |

Все зависит от развития и количества извилин способных адекватно анализировать поступающую информацию, и выдавать в мозг истинно правильное решение , не взирая на подсказки из вне .

|

Роберт Рождественский |

" Для человека национальность — "

Для человека национальность —

и не заслуга,

и не вина.

Если в стране

утверждают иначе,

значит,

несчастна эта страна!

|

Содержание и назначение веток реестра ОС Windows |

Настроение сейчас - хорошенькое

- Глава 7. Справочник по ключам реестра

- HKEY_LOCAL_MACHINE

- Ключ HKEY_LOCAL_MACHINE\HARDWARE

- Ключ HKEY_LOCAL_MACHINE\SAM

- Ключ HKEY_LOCAL_MACHINE\SECURITY

- Ключ HKEY_LOCAL_MACHINE\SOFTWARE

- Ключ HKEY_LOCAL_MACHINE\SYSTEM

- Вложенные ключи ControlSetnnn, Selects CurrentControlSet

- Вложенные ключи Control в наборах управляющих опций

- Вложенный ключ Еnum для всех наборов управляющих опций

- Вложенный ключ Services для всех наборов управляющих опций

- Вложенный ключ Hardware Profiles для всех наборов управляющих опций

- Вложенный ключ Setup

- Вложенный ключ Disk

- HKEY_CLASSES_ROOT

- HKEY_CURRENT_CONFIG

- HKEY_CURRENT_USER

- HKEY_USERS

- Резюме

- HKEY_LOCAL_MACHINE

Справочник по ключам реестра

Системные администраторы в своей повседневной работе сталкиваются с задачами огромной сложности, связанными с управлением аппаратными средствами, операционными системами и приложениями, работающими на персональных компьютерах организации.

Довольно часто им приходится выполнять и задачи, связанные с администрированием реестра. В главе 1 приводилось очень краткое описание ключей реестра в Windows NT/2000 и Windows XP. В данной главе, которая призвана послужить своего рода справочником по основным ключам реестра операционных систем Windows NT/2000/XP, мы рассмотрим этот вопрос более подробно. Особо выделим новые ключи, которые были добавлены в Windows XP.

Примечание

Так же как и многие другие системные компоненты Windows XP, реестр этой операционной системы очень схож с реестром, имеющимся в Windows NT/2000, и имеет существенные отличия от реестра Windows 9x/ME. Это объясняется тем, что система Windows XP создана на основе ядра Windows NT/2000. Однако, в виду того что в Windows XP было представлено много новых функциональных возможностей, а само ядро системы было усовершенствовано, в реестре системы появились новые ключи и элементы. Это не удивительно, т. к. все новые функциональные возможности операционной системы обязательно находят свое отражение в ее реестре.

HKEY_LOCAL_MACHINE представляет собой один из самых важных и интересных корневых ключей реестра. Он содержит конфигурационные данные для локального компьютера. Информация, хранящаяся в составе этого ключа, используется приложениями, драйверами устройств и системой Windows NT/2000/XP для получения данных о конфигурации локального компьютера, вне зависимости от того, какой пользователь зарегистрирован в системе и какое программное обеспечение используется.

HKEY_LOCAL_MACHINE содержит пять вложенных ключей, краткие описания которых приведены в табл. 7.1.

Примечание

Можно прочесть информацию, содержащуюся в любом из этих ключей, но практический смысл имеет только редактирование данных, хранящихся в составе ключей Software И System.

Таблица 7.1. Вложенные ключи корневого ключа HKEY_LOCAL_MACHINE

|

Ключ |

Содержимое |

|

HARDWARE |

База данных, описывающая аппаратные средства компьютера, способ взаимодействия драйверов устройств с аппаратными средствами, а также данные, которые связывают драйверы режима ядра с кодом режима пользователя. Все данные этого ключа воссоздаются при каждом запуске системы. Вложенный ключ DESCRIPTION описывает фактически установленные аппаратные средства компьютера. Вложенный ключ DEVICEMAP содержит разнообразные данные в форматах, определяемых конкретными классами драйверов. Вложенный ключ RESOURCEMAP описывает, какие драйверы устройств запрашивают конкретные системные ресурсы (включая порты, адреса DMA, IRQ). Обратите внимание, что во всех операционных системах, созданных на базе Windows NT, включая Windows 2000 и Windows XP, предусмотрен более простой способ просмотра и редактирования содержимого этого ключа. Для этого рекомендуется использовать различные инструментальные средства администрирования. Например, для Windows NT 4.0 это утилита Windows NT Diagnosties (Winmsdp.exe), а в Windows 2000 и Windows XP — консоль ММС или Диспетчер устройств (Device Manager) |

|

SAM |

База данных сервиса каталога, которая содержит информацию подсистемы безопасности об учетных записях пользователей и групп, а также о доменах сети Windows NT/2000/XP. (SAM — это диспетчер бюджетов безопасности, Security Account Manager.) По умолчанию этот ключ является нечитаемым с помощью редакторов реестра даже для пользователей, которые зарегистрировались в системе от имени администратора. Данные, хранящиеся в составе ключа HKLM\SAM, нигде официально не документированы, а пароли пользователей зашифрованы |

|

|

Обратите внимание, что в доменах Windows NT база данных SAM также содержит в себе базу данных сервиса каталога. В доменах Windows 2000 база данных сервиса каталога хранится на контроллерах домена, в файле Ntds.dit. Однако база данных SAM продолжает играть важную роль, т. к. в ней хранятся локальные бюджеты (необходимые для локальной регистрации пользователей). Если компьютер под управлением Windows XP, не является участником домена, то база данных SAM служит главным хранилищем учетных записей пользователей и групп |

|

SECURITY |

База данных, которая содержит локальную политику безопасности, включая права конкретных пользователей. Этот ключ используется только подсистемой безопасности Windows NT/2000/XP. В качестве примера информации, содержащейся в составе этого ключа, можно привести сведения о наличии у конкретного пользователя права перезагружать локальный компьютер, загружать драйверы устройств, выполнять резервное копирование файлов или получать доступ к локальной системе через сеть. Информация ключа SECURITY также зашифрована. Ключ HKLM\SAM представляет собой ссылку на содержимое ключа HKLM\SECURITY\SAM |

|

SOFTWARE |

База данных программного обеспечения, установленного на компьютере. Этот ключ содержит информацию о программном обеспечении, установленном на локальном компьютере, а также всевозможные конфигурационные данные |

|

SYSTEM |

База данных, управляющая запуском системы, загрузкой драйверов устройств, сервисами Windows NT/2000/XP и поведением операционной системы |

Если под ключом HKEY_CURRENT_USER существуют данные, аналогичные данным, находящимся под ключом HKEY_LOCAL_MACHINE, то в соответствии с принятым соглашением, данные под ключом HKEY_CURRENT_USER имеют приоритет.

Примечание

Внимательный читатель, конечно, помнит, что параметр Policy, расположенный в составе ключа HKEY_LOCAL_MACHINE, имеет приоритет перед значениями, заданными индивидуально для каждого пользователя, а это имеет место, если вы зарегистрировались в системе под именем Администратор (Administrator) и даете указание использовать установленную опцию по умолчанию (см. главу 5).

Однако значения, находящиеся под этим ключом, могут также расширять (но не замещать) данные, расположенные под ключом HKEY_LOCAL_MACHINE. К тому же, некоторые элементы (например, параметры, управляющие загрузкой драйверов устройств) не имеют смысла вне ключа HKEY_LOCAL_MACHINE.

Ключ HKEY_LOCAL_MACHINE\HARDWARE

Ключ HKEY_LOCAL_MACHINE\HARDWARE содержит данные об аппаратных средствах, вычисляемые при запуске системы. В число этих данных входят данные об устройствах на материнской плате, а также о прерываниях, используемых конкретными драйверами устройств.

Ключ HARDWARE содержит важные наборы данных, разбитых на три вложенных ключа: DESCRIPTION, DEVICEMAP и RESOURCEMAP.

Вся информация, которая содержится в ключе HKEY_LOCAL_MACHINE \HARDWARE, является непостоянной (volatile). Это означает, что параметры вычисляются заново при каждом запуске системы и теряются при ее остановке. Приложения и драйверы устройств используют это поддерево для чтения информации о системных компонентах для сохранения данных непосредственно в подключе DEVICEMAP и косвенным образом в подключе RESOURCEMAP (рис. 7.1).

Рис. 7.1. Ключ HREY_LOCAL_MACHINE\HARDWARE

Примечание

Как отмечалось в главе 5, интегрированная поддержка Plug and Play и управление питанием в Windows 2000/XP осуществляется лишь на компьютерах, оснащенных Advanced Configuration and Power Interface (ACPI) BIOS. При запуске ОС системный загрузчик проверяет, загружен ли BIOS именно такого типа. Если это так, то в операционной системе активизируется ASPI. Если такой BIOS не загружен, то режим ACPI выключен и вместо него используется менее надежная модель — Advanced Power Management (АРМ). Microsoft осуществляет поддержку драйвера ACPI как части операционной системы. В системах, имеющих ACPI BIOS, HAL (Hardware Abstraction Layer, Уровень аппаратных абстракций) обеспечивает загрузку драйвера ACPI в основание дерева устройств (device tree), в котором он выполняет роль интерфейса между операционной системой и BIOS. Драйвер ACPI прозрачен для других драйверов. Если в системе есть ACPI BIOS, в дереве реестра HKEY_LOCAL_MACHINE\HARDWARE будет содержаться вложенный ключ ACPI (рис. 7.1).

Не пытайтесь редактировать данные подключа HKEY_LOCAL_MACHINE \HARDWARE. Большая часть информации хранится в двоичном формате, что затрудняет ее понимание.

Рис. 7.2. Просмотр информации об аппаратных средствах компьютера в Windows XP с помощью утилиты Сведения о системе

Информацию об аппаратных средствах компьютера Windows 2000 можно просмотреть, выполнив команды Программы | Администрирование | Управление компьютером (Programs | Administrative Tools Computer Management) меню Пуск (Start) и развернув дерево консоли ММС. Чтобы просмотреть эту же информацию в Windows XP, нажмите кнопку Пуск (Start), затем выберите команду Все программы | Администрирование | Управление компьютером (All Programs | Accessories | System Tools System Information) для того, чтобы открыть окно Сведения о системе (System Information) (рис. 7.2). Как и в Windows 2000, информация об аппаратных средствах, представленная в удобочитаемом виде, тоже извлекается из реестра.

Вложенный ключ DESCRIPTION, расположенный под ключом HKEY_LOCAL_MACHINEXHARDWARE, отображает информацию из базы данных аппаратных устройств. На компьютерах с процессорами Intel эта база данных содержит сведения об устройствах, обнаруженных Ntdetect.com и Ntoskrnl.exe. Ntdetect.com представляет собой стандартную программу, написанную в стиле DOS, которая использует вызовы к системной BIOS для сбора информации об аппаратных средствах компьютера и их конфигурации. Сюда входит информация о дате и времени, хранящаяся в микросхеме CMOS (энергонезависимой памяти), типах шин (например, ISA, PCI, EISA) и идентификаторах устройств на этих шинах, количестве, типах и объеме жестких дисков, имеющихся в системе, количестве и типах параллельных портов и т. д. На базе собранной информации формируются внутренние структуры данных, которые ядро операционной системы (Ntoskrnl.exe) при запуске сохраняет в составе ключа HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION.

Отличие версии Ntdetect.com, входящей в состав Windows 2000 и Windows XP, заключается в том, что ее функции распознавания устройств PnP (Plug and Play) переданы драйверам РnР, в то время как Windows NT 4.0 вследствие ограниченности поддержки РnР распознает аппаратные средства компьютера только с помощью Ntdetect.

Ntdetect.com опознает следующие аппаратные средства:

- тип шины/адаптера;

- клавиатура;

- адаптеры SCSI;

- коммуникационные порты;

- идентификатор компьютера (Machine ID);

- видеоадаптер;

- математический сопроцессор;

- мышь;

- флоппи-дисководы;

- параллельные порты.

Примечание

На этапе запуска не выполняется распознавание плат сетевых адаптеров. Выявление плат сетевых адаптеров производится либо в процессе установки Windows NT/2000/XP, либо при установке на компьютер новой сетевой платы.

Еще несколько вложенных ключей, каждый из которых соответствует конкретным типам контроллеров шины на локальном компьютере, находятся в составе ключа HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\ SystemYMultifunctionAdapter.

Каждый из этих ключей описывает класс (или тип) контроллера, включая контроллеры жестких дисков, дисплея, клавиатуры, параллельных портов, координатных устройств, последовательных портов и устройств SCSI. Путь к вложенному ключу описывает тип компонента. Нумерация физических устройств начинается от 0.

Рис. 7.3. Параметры ключа HKEY_LOCAL_MACHINE\ HARDWARE\DESCRIPTION\ System\MultifunctionAdapter

Для каждого выявленного аппаратного компонента параметры component information и Configuration Data содержат двоичные данные о версии и конфигурации (рис. 7.3). Параметр identifier содержит имя компонента (если оно указано).