|

|

Что общего у нуля, -1 и большого простого числа: Psychic Signatures в мире JavaПятница, 15 Июля 2022 г. 11:56 (ссылка)

Разбор Zero-day уязвимости Microsoft Support Diagnostic ToolЧетверг, 14 Июля 2022 г. 13:30 (ссылка)

CVE-2022-30190, она же Follina. По данным VirusTotal, первый раз уязвимость эксплуатировали 25 мая, а первый сабмит сделан японской командой исследователей nao_sec 27 мая. Новый Zero-day баг позволяет удалённо выполнить код через Microsoft Office. Злоумышленник создает Maldoc, содержащий ссылку на внешний вредоносный OLE-объект, связанный с находящимся на удалённом сервере HTML-файлом. Читать далееhttps://habr.com/ru/post/675098/?utm_source=habrahabr&utm_medium=rss&utm_campaign=675098

Охота за багами: как прокачаться этичному хакеру, чтобы больше зарабатывать на поиске уязвимостейПятница, 08 Июля 2022 г. 11:59 (ссылка)

Мы расспросили шестерых прокаченных багхантеров, на счету которых сотни обнаруженных уязвимостей в системах известных компаний (в том числе с присвоенными CVE) и которые одними из первых присоединились к The Standoff 365 Bug Bounty, о том, какие ресурсы помогают им прокачивать навыки в offensive security и оперативно узнавать о новых ресерчах, техниках и эксплойтах. Надеемся, подборки Circuit, Ustinov, Zctym92, Fi5t, Impact и еще одного исследователя, пожелавшего сохранить инкогнито, помогут обнаружить те самые баги, которые принесут вам солидное денежное вознаграждение, признание комьюнити и публичную благодарность от известных компаний. Подробнееhttps://habr.com/ru/post/675748/?utm_source=habrahabr&utm_medium=rss&utm_campaign=675748

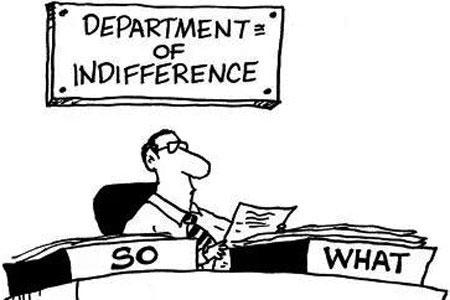

Как я «взломал» госпортал НПА и… ничегоВторник, 14 Июня 2022 г. 16:12 (ссылка)

«Приходите когда убьют» – принцип инфобеза в госсекторе. Как пользователи Портала для размещения НПА могут попасть в чужую учетку и почему это не беспокоит поддержку портала. Читать дальше → https://habr.com/ru/post/671326/?utm_source=habrahabr&utm_medium=rss&utm_campaign=671326

[Перевод] Атака Ферма на RSAВторник, 05 Апреля 2022 г. 16:49 (ссылка)

В 1643 году Пьер де Ферма предложил метод факторизации. Этот метод позволяет эффективно раскладывать целые числа на простые множители. Алгоритм шифрования и подписи RSA основывается на том, что факторизация — это задача с высокой сложностью. Открытый ключ RSA содержит составное число (обычно называемое N), которое является произведение двух простых чисел (обычно p и q). Если ключи RSA генерируются из «близко стоящих» простых чисел, то RSA можно взломать с помощью метода факторизации Ферма. И хотя это довольно известный факт, но, насколько я знаю, уязвимые ключи RSA не обнаруживались в «дикой природе» — до сегодняшнего дня. Я применил метод факторизации Ферма к большим наборам открытых ключей RSA. И я смог обнаружить небольшое количество уязвимых ключей, которые принадлежали принтерам Canon и Fujifilm (первоначально выпускавшихся под маркой Fuji Xerox). В этих устройствах используется криптографический модуль от компании Rambus. Читать дальше → https://habr.com/ru/post/659215/?utm_source=habrahabr&utm_medium=rss&utm_campaign=659215

|

|

|

LiveInternet.Ru |

Ссылки: на главную|почта|знакомства|одноклассники|фото|открытки|тесты|чат О проекте: помощь|контакты|разместить рекламу|версия для pda |