Не лизензионная копия Windows. Отправьте смс для получения кода. |

Что да как:

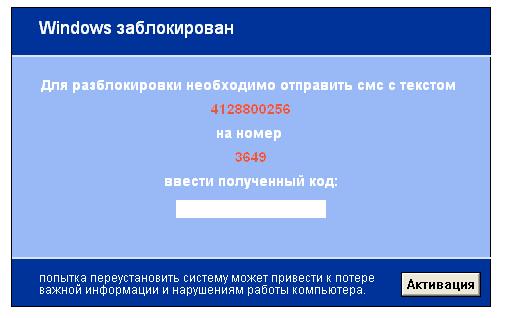

После загрузки через некотрое время время блокируется экран. Выводится сообщение о том что система не лицензионная,

просят отправить смс для получения кода активации.

На сайте DRWEB.COM есть генератор кодов для этого вируса: http://news.drweb.com/show/?i=304&c=9&p=0. У меня ни один код верным не оказался. Но надо заметить на DRWEB.COM текст вируса немного другой, просто о блокировке. Мне же попался текст об отсутствии лицензии на Windows. Свой скрин я не сделал.

Скрин с сайта о DRWEB.COM:

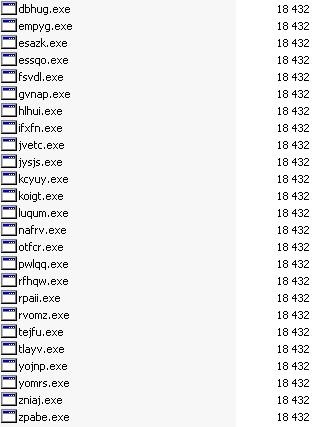

Вот такой наборчик хранится в Application Data:

Файл в автозагрузке - esazk.exe.

Как происходит заражение - пока сведений нет.

Лечение: выкинуть из автозагрузки. И само собой всю гадость из Application Data.

Зачем столько файлов - опять же не знаю.

И самое главное:

Не нужны никакие коды с сайта drweb.com. Вот так можно выйти из этой смс-ной попрошайки:

Держим альт+контрл+дел до упора. Всё моргает, но в это время можно мышкой завершить процесс esazk.exe.

|

Метки: смс не лицензионная копия код активации |

Иммунизация |

Можно конечно каждый раз лезть в реестр, создавать ключ и менять его значение, как предлагают например здесь.

А можно ускорить процесс. Создаем файлик с расширением .reg, открываем блокнотом и пишем:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\NoDriveTypeAutoRun]

"NoDriveTypeAutoRun"=dword:000000ff

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"NoDriveTypeAutoRun"=dword:000000ff

После чего можно отключать автозапуск простым двойным кликом по этому файлу.

|

Метки: флешки автозапуск autorun.inf kido |

Autoruner |

то это может существенно снизить градус вирусной активности.

# > autorun.inf

# chown root:root autorun.inf

# chmod aug-rwx autorun.inf

То же самое лучше сделать с comment.htt

|

Метки: autoruner |

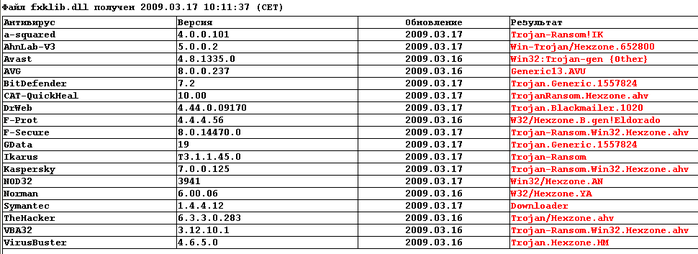

Сравнение способностей на примере fxklib.dll |

Моя любимая Авира не выдерживает никакой критики.

|

Метки: антивирусы проверка сравнение virustotal.com |

zpx2.exe - история борьбы |

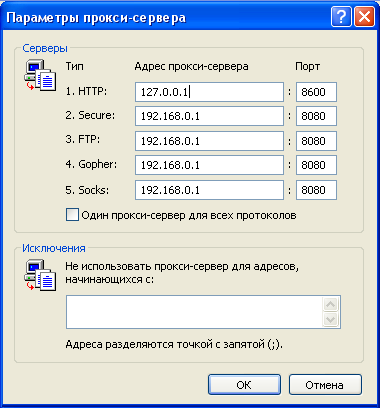

Вирус изменяет настройки прокси, перенаправляя все запросы браузера на 127.0.0.1:8600. Но изменив настройку прокси,

а если этого не получилось сделать (поля для ввода адреса и порта затенены) , то просто удалив параметр hkcu/software/microsoft/windows/currentversion/internet setting/proxyserver, будет та же страница с недетским содержимым.

Вредоносный процесс - zpx2.exe. Файл - \windows\system32\zpx2.exe. Служба - winsecquard. Процесс останавливаем. Файл удаляем. Службу останавливаем навсегда.

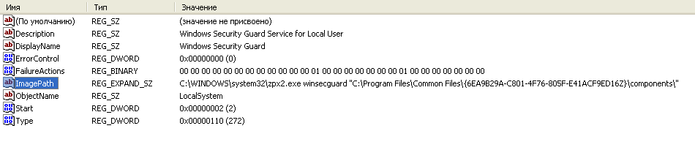

Удаляем из реестра сведения о службе и её компоненты. Папка компонентов - это та папка из дериктории \program files\common files\, на которую ссылается параметр ImagePath в разделе hklm\system\currentcontrolset\services\winsecquard:

Чтобы убрать сведения о службе, удаляем всю папку winsecquard из реестра.

Здесь следует учесть, что в controlset001, controlset002... будет то же, что и в currentcontrolset. По этому нужно либо отключить восстановление системы, либо проводить операцию для всех контрольных точек.

По моим наблюдениям и догадкам только часть этой программы(zpx2.exe) - есть web-сервер, так как перенаправление на локальный адрес при активном zpx2.exe срабатывает мгновенно, без открытия целевой страницы(например www.yandex.ru). Другое дело когда процесс остановлен, исполняемый файл вируса удалён, служба отключена и настройки прокси - верные(если они вообще нужны). В этом случае порнуха показывается только через 2-3 секунды после открытия и отображения целевого сайта. Здесь в ход вступает надстройка в интернет эксплорере - fxklib.dll (сервис - управление надстройками), которую по моему мнению туда и устанавливает вторая часть zpx2.exe.

Отключаем надстройку:

Удаляем её файл fxklib.dll, он находится внутри каталога текущего пользователя.

Вычищаем от порнокартинок папку временных файлов интернета: \каталог пользователя\Local Settings\Temporary Internet Files.

Готово. Теперь всё работает и самое время удалить навсегда Майкрософт Интернет эксплорер. Жалко не удалось сохранить исполняемый файл. Файл надстройки (fxklib.dll) зато остался и уже отправлен на VirusTotal.com.

P. S. Наверное из-за этой двоякости цифра в названии вируса.

|

Метки: zpx2.exe fxklib.dll надстройка fxklib.dll zpx2 - история борьбы zpx2 блокирует ie zpx2 прокси-сервер zpx2 как удалить вирус zpx2 zpx2 |

Сравнение способностей на примере csrcs.exe. |

Я как поклонник Авиры разочарован.

|

Метки: virustotal.com сравнение проверка антивирусы |

Csrcs.exe |

Рецепт избавления:

1. Завершаем процесс.

2. cmd.exe

cd c:\windows\system32\

attrib -s -a -r -h csrсs.exe

//теперь можно удалять вручную, а можно:

del csrсs.exe

3. HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\

\Run "csrcs" удаляем.

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

"Shell" изменяем на "explorer.exe".

HKCU \SOFTWARE\Microsoft\Windows\ShellNoRoam\MUICache

"C:\WINDOWS\system32\csrcs.exe" удаляем.

|

Метки: csrcs.exe csrcs.exe как избавиться вирус csrcs.exe |

Посторонние картинки и текст в окне свойтв системы |

C:\WINDOWS\system32\oeminfo.ini

C:\WINDOWS\system32\oemlogo.bmp

|

Метки: oeminfo.bmp oemlogo.ini окно свойств системы |

| Страницы: [1] Календарь |